iShredder

Merci d’avoir

téléchargé iShredder Android

Dernière étape...

Entrez votre adresse e-mail pour recevoir votre lien de téléchargement et

les instructions d’installation par e-mail.

Principales raisons de

choisir iShredder

Suppression irréversible

Empêchez la récupération ultérieure de données sensibles. iShredder™ supprime les fichiers si complètement que même les outils professionnels de récupération échouent.

Algorithmes de suppression certifiés

Qu’il s’agisse du DoD 5220.22-M, NIST SP 800-88, BSI TL-03423 ou d’autres normes reconnues — iShredder™ utilise des algorithmes approuvés par les militaires et les administrations gouvernementales.

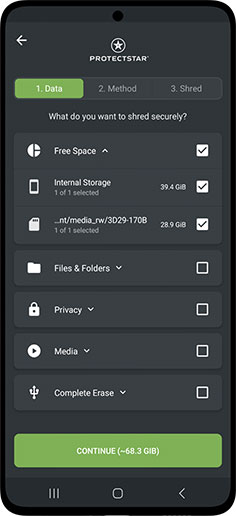

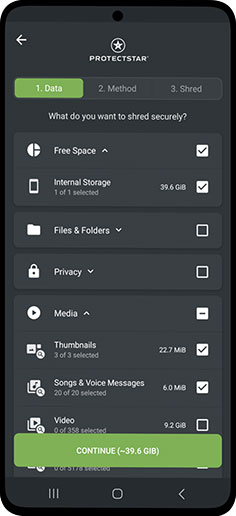

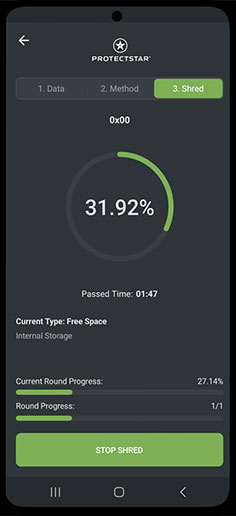

Trois étapes vers le succès

Sélectionnez simplement les données à effacer, choisissez l’algorithme de suppression, et confirmez d’un clic. Vos données sont définitivement effacées.

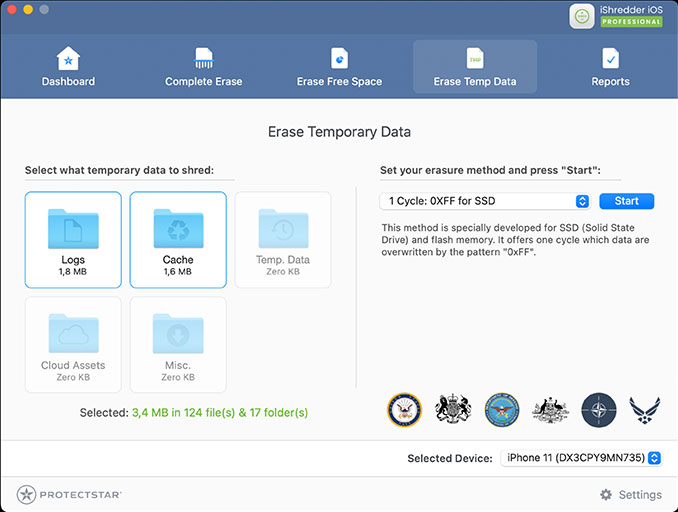

Nettoyage des fichiers temporaires

iShredder™ traque aussi les caches cachés, journaux et autres restes. Cela libère de l’espace de stockage et évite les traces de données indésirables.

Parfait pour vendre votre appareil

Personne ne doit accéder à vos photos privées, mots de passe ou autres informations. Avec iShredder™, vous pouvez céder votre smartphone, tablette ou PC en toute sécurité.

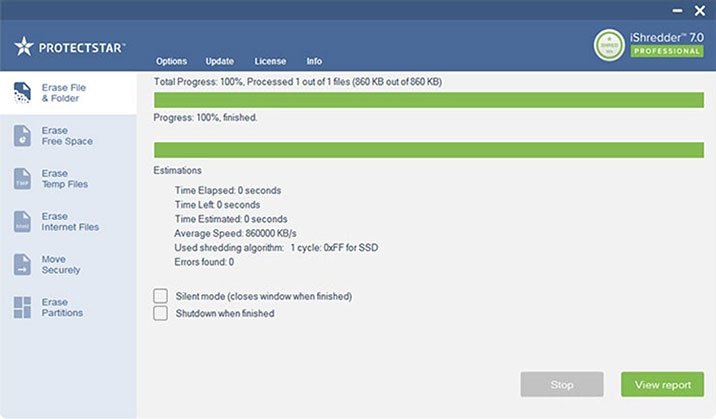

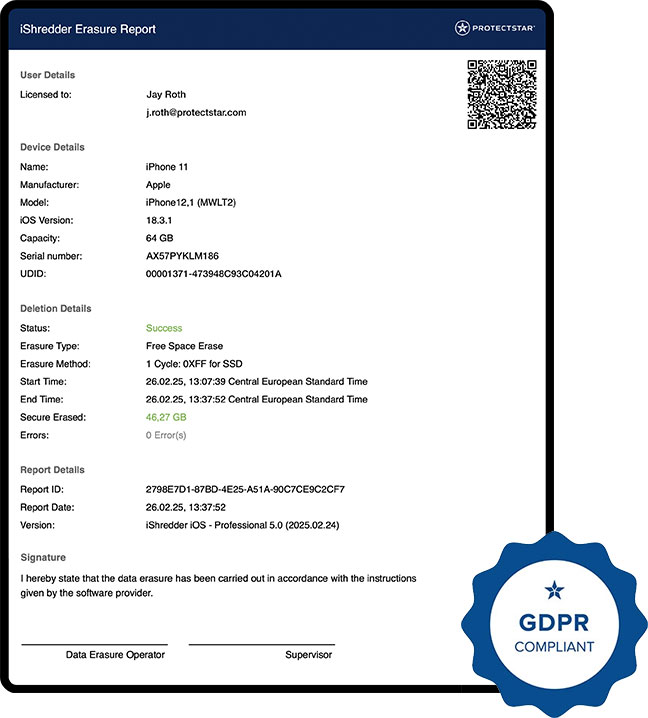

Rapports et documentation de suppression

Pour une garantie supplémentaire, iShredder™ génère un rapport détaillé pour chaque action de suppression — idéal pour les entreprises nécessitant des archives conformes au RGPD.

Suppression sécurisée

de niveau militaire

iShredder™ est le destructeur de données le plus populaire pour iOS, Android, Windows et Mac. L’application convient autant aux débutants qu’aux professionnels pour supprimer les données en toute sécurité. Rapport de suppression inclus.

iShredder™ supprime avec des standards de sécurité militaire internationaux si stricts que les ministères de la défense et les agences gouvernementales utilisent cette technologie.

Suppression irréversible en trois étapes

Par exemple, si vous avez supprimé des fichiers comme des documents ou des photos, ces données supprimées manuellement peuvent être récupérées depuis l’espace libre de l’appareil jusqu’à ce qu’elles soient réécrites en toute sécurité via des algorithmes de suppression.

En seulement trois étapes, vos fichiers ou votre espace de stockage seront réécrits selon des standards de sécurité brevetés, rendant la récupération impossible :

Sélectionnez les données à supprimer

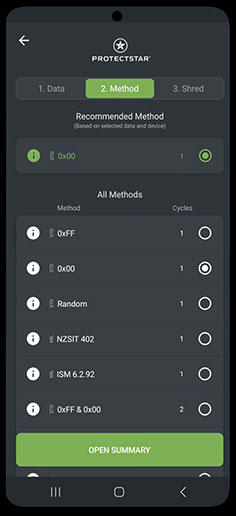

Choisissez parmi plus de 20 méthodes de suppression

Commencez la suppression d’un simple clic

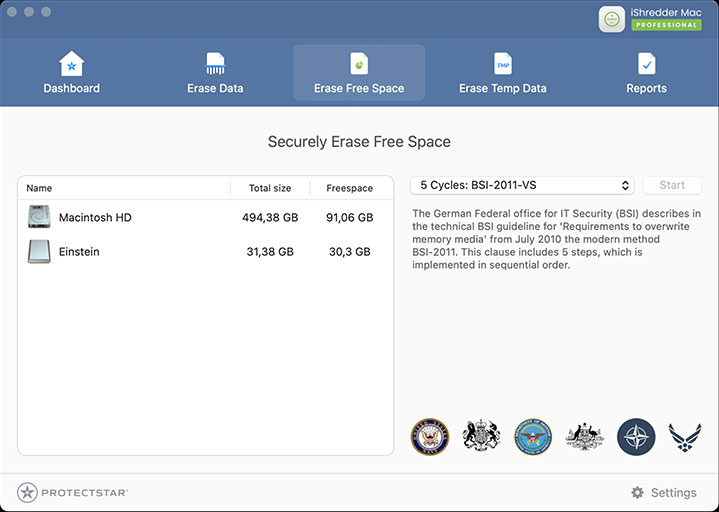

Supprimé ne signifie pas forcément disparu

Même après une « suppression » ou un « formatage », une grande partie de vos fichiers peut encore être récupérée. iShredder™ vous montre précisément quels résidus restent dans l’espace libre et utilise des routines puissantes pour empêcher toute reconstruction de ces fragments.

Utilisez la fonction “Effacer en toute sécurité l’espace libre” dans iShredder™ pour réécrire cet espace libre afin que les données précédemment supprimées ne puissent plus être récupérées.

Sécurité certifiée

iShredder™ Android est officiellement certifié DEKRA MASA L1, respectant les normes strictes OWASP pour la protection des données et la sécurité des applications mobiles. Effacez définitivement vos données sensibles avec confiance, grâce à une application vérifiée indépendante et sans vulnérabilités.

Algorithmes de suppression certifiés

Avec plus de 20 algorithmes d'effacement approuvés, iShredder™ dépasse même les normes internationales de sécurité gouvernementales et militaires pour la suppression sécurisée des données. De plus, les autorités et organisations indépendantes ont analysé chaque méthode d'effacement pour sa sécurité et pour garantir une destruction sûre des données.

Selon l'édition utilisée, des algorithmes d'effacement tels que DoD 5220.22-M E, U.S. Air Force (AFSSI-5020), U.S. Army AR380-19, DoD 5220.22-M ECE, BSI/VS-ITR TL-03423 Standard, BSI-2011-VS, BSI TL-03423, Norme OTAN, CSEC ITSG-06, HMG InfoSec No.5, DoD 5220.22 SSD et d'autres sont disponibles.

Spécialement développé par Protectstar™ Inc. en 2007, il effectue cinquante routines d'effacement.

Les données sont écrasées deux fois avec une valeur aléatoire, puis avec leur complément. Il inclut la norme DoD 5220.22-M (E), la méthode Peter Gutmann et des algorithmes aléatoires.

L'algorithme de Peter Gutmann, créé en 1996, effectue 35 passes d'écrasement au total.

Cette méthode est l'une des plus avancées pour la destruction de données.

En mars 2010, l'Office fédéral allemand pour la sécurité informatique (BSI) a publié une nouvelle directive technique BSI pour « Exigences d'écrasement des supports mémoire ».

La méthode est similaire à la norme VSITR pour les supports magnétiques.

Au total, le nouvel algorithme compte 8 cycles, à effectuer dans l'ordre chronologique. Inclut un cycle de vérification.

La méthode OTAN est la norme de suppression de l'Organisation du traité de l'Atlantique Nord (OTAN).

Elle écrase la zone ciblée 7 fois.

Les six premiers écrasements alternent entre les valeurs fixes (0x00) et (0xff).

Le 7e passage utilise une valeur aléatoire.

La méthode de haute sécurité basée sur le manuel d'exploitation du Programme national de sécurité industrielle de janvier 1995 du Département de la Défense (DoD).

Dans cette variante à sept cycles (DoD 5220.22-M ECE), les données sont écrasées trois fois selon la norme DoD 5220.22-M (E), puis avec une valeur aléatoire spécifique, et enfin une fois de plus selon DoD 5220.22-M (E).

La norme de la Gendarmerie royale du Canada RCMP TSSIT OPS-II écrase les données de manière sécurisée avec des séquences alternées sur un total de sept cycles.

L'Office fédéral allemand pour la sécurité informatique (BSI) décrit dans sa directive technique de juillet 2010 pour l'écrasement des supports mémoire la méthode moderne BSI-2011.

Cette méthode comprend 5 étapes exécutées dans l'ordre.

ASDA permet un effacement des données hautement efficace et vérifiable avec une consommation minimale de ressources. Les quatre passes sont conçues pour l’efficacité et la transparence : vérification lecture‑après‑écriture (read‑after‑write) et journaux d’effacement consignent chaque étape. AES‑256 et des nombres aléatoires cryptographiquement robustes rendent la reconstruction forensique durablement plus difficile. L’implémentation s’intègre sans couture aux processus existants.

Méthode spécialement conçue pour les SSD et la mémoire flash, basée sur la norme DoD 5220.22-M E.

Les données sont écrasées quatre fois.

La méthode de désinfection CSEC ITSG-06 canadienne compte trois cycles et a été publiée en 2006 par le Communication Security Establishment Canada (CSEC).

La norme HMG Infosec No 5 – niveau amélioré – est approuvée pour effacer les données top secrètes du gouvernement britannique et approuvée par l'OTAN.

L'algorithme effectue trois passes : la première avec des zéros (0), la deuxième et la troisième avec des compléments et des valeurs aléatoires (avec vérification lors de la dernière passe).

La méthode AFSSI-5020 a été définie dans la consigne de sécurité système 5020 de l'US Air Force en 1996 et est toujours en usage.

Norme de la marine américaine NAVSO P-5239-26 pour disques codés MFM.

Elle écrase d'abord avec la valeur fixe (0xffffffff), puis (0xbfffffff), puis avec des valeurs aléatoires.

Une lecture finale vérifie l'effacement.

Norme NAVSO P-5239-26 pour disques codés RLL.

Valeurs fixes (0xffffffff), (0x27ffffff), puis aléatoires, avec vérification finale.

L'algorithme AR380-19 de l'armée américaine effectue trois passes : première avec des octets aléatoires, deuxième et troisième avec des octets spécifiques et leurs compléments, avec vérification finale.

Méthode à basse sécurité mais rapide, basée sur le manuel de sécurité industrielle de janvier 1995 du DoD.

Elle écrase en 3 cycles avec une valeur définie, son complément, puis une valeur aléatoire.

Norme américaine NCSC-TG-025 de la National Computer Security Center qui écrase les données trois fois de manière sécurisée.

Norme publiée en 2006 par le NIST, référence pour l'effacement des données aux États-Unis, applicable aux mémoires magnétiques, flash, et autres technologies, des clés USB aux serveurs.

Norme russe GOST R 50739-95, écrase les données en deux passes : première avec zéro, deuxième avec caractères aléatoires.

Norme australienne ISM 6.2.92 pour la désinfection des données, définie dans le manuel de sécurité du Département de la Défense australien.

Ne peut pas être utilisée pour les informations classifiées.

Méthode spécialement conçue pour SSD et mémoire flash, avec un cycle d’écrasement par le motif « 0xFF ».

Méthode pour sécurité minimale mais très rapide, avec un cycle d’écrasement par valeurs aléatoires.

En décembre 2014, les directives ont été révisées pour devenir la version actuelle “NIST Special Publication 800-88 Rev. 1”.

Voici la description de la méthode que vous avez sélectionnée.

Nettoyage des données temporaires

Beaucoup de gens négligent les caches de navigateurs, fichiers journaux et autres espaces temporaires. iShredder™ nettoie aussi ces zones, vous offrant plus d'espace libre et protégeant votre vie privée.

Vous souhaitez vendre votre appareil

Risque de sécurité inconnu ? Non merci !

Chaque fois que vous revendez un smartphone, un ordinateur portable ou une tablette, il reste généralement une empreinte numérique de vos données personnelles. iShredder™ supprime irréversiblement ces traces, garantissant qu'aucun inconnu ne puisse accéder à vos photos, mots de passe ou documents. Vous pouvez donc transmettre ou vendre votre appareil en toute tranquillité.

Confiance à 100 % : Rapports détaillés de suppression

Après chaque suppression, iShredder™ génère un rapport complet avec horodatage, liste des fichiers et algorithme utilisé. C’est votre preuve que les données ont été définitivement effacées — idéal pour les entreprises ayant besoin de conformité RGPD (ou InfoSec No. 5 du gouvernement britannique, DoD US, NIST 800-88) ou pour les particuliers exigeant une sécurité maximale.

Ce que disent nos utilisateurs

4M+

Tél.

Faites confiance à iShredder™ — le N°1

dans l'effacement sécurisé des données.

Téléchargez iShredder™ gratuitement maintenant, ou choisissez l'édition (Gratuite, Pro, Militaire, GOV) qui correspond le mieux à vos besoins.

Profitez d'une protection d'effacement de niveau militaire sans réglages compliqués.

GRATUIT

Idéal pour les nouveaux utilisateurs qui souhaitent découvrir l'application

-

Réécriture sécurisée de l'espace libre

-

Effacement sécurisé de l'espace libre de la carte SD

-

Algorithmes standards de suppression préinstallés

-

Nombre total de méthodes d'effacement : 4

-

Créer et exporter des rapports d'effacement

PRO

Idéal pour les utilisateurs souhaitant des fonctionnalités avancées

-

Réécriture sécurisée de l'espace libre

-

Effacement sécurisé de l'espace libre de la carte SD

-

Algorithmes standards de suppression préinstallés

-

Nombre total de méthodes d'effacement : 14

-

Effacement sécurisé de la carte SD

-

Suppression sécurisée des clés USB externes, disques durs, etc.

-

Effacement sécurisé des fichiers et dossiers

-

Effacement sécurisé des fichiers multimédia

-

Effacement sécurisé des contacts et du presse-papiers

-

Créer et exporter des rapports d'effacement

MILITAIRE

Idéal pour les utilisateurs souhaitant des fonctionnalités de niveau militaire

-

Réécriture sécurisée de l'espace libre

-

Effacement sécurisé de l'espace libre de la carte SD

-

Algorithmes standards de suppression préinstallés

-

Nombre total de méthodes d'effacement : 25

-

Effacement sécurisé de la carte SD

-

Suppression sécurisée des clés USB externes, disques durs, etc.

-

Effacement sécurisé des fichiers et dossiers

-

Effacement sécurisé des fichiers multimédia

-

Effacement sécurisé des contacts et du presse-papiers

-

Méthodes d'effacement supplémentaires de niveau militaire et entreprise

-

Définir la méthode d'effacement par défaut

-

Protection par mot de passe

-

Créer et exporter des rapports d'effacement

GOV

Idéal pour les experts souhaitant bénéficier de tous les avantages

-

Réécriture sécurisée de l'espace libre

-

Effacement sécurisé de l'espace libre de la carte SD

-

Algorithmes standards de suppression préinstallés

-

Nombre total de méthodes d'effacement : 25

-

Effacement sécurisé de la carte SD

-

Suppression sécurisée des clés USB externes, disques durs, etc.

-

Effacement sécurisé des fichiers et dossiers

-

Effacement sécurisé des fichiers multimédia

-

Effacement sécurisé des contacts et du presse-papiers

-

Effacement sécurisé des SMS, MMS et journaux d'appels

-

Méthodes d'effacement supplémentaires de niveau militaire et entreprise

-

Définir la méthode d'effacement par défaut

-

Protection par mot de passe

-

Créer et exporter des rapports d'effacement

PRO

Idéal pour les utilisateurs souhaitant des fonctionnalités avancées

-

Effacement sécurisé des fichiers, dossiers et partitions

-

Couper/coller sécurisé des fichiers et répertoires

-

Effacement sécurisé des périphériques externes

-

Assistant d'effacement sécurisé intelligent

-

Effacement sécurisé des fichiers temporaires Windows

-

Effacement sécurisé des fichiers temporaires internet

-

Journaux de suppression avancés

-

Algorithmes d'effacement sécurisés spéciaux pour SSD et mémoire flash

-

Algorithme de suppression sécurisée Protectstar™

-

Destructeur de données pour disques SSD

-

Support technique 1 an

-

11 méthodes d'effacement au total

MILITAIRE

Idéal pour les utilisateurs souhaitant des fonctionnalités de niveau militaire

-

Effacement sécurisé des fichiers, dossiers et partitions

-

Couper/coller sécurisé des fichiers et répertoires

-

Effacement sécurisé des périphériques externes

-

Assistant d'effacement sécurisé intelligent

-

Effacement sécurisé des fichiers temporaires Windows

-

Effacement sécurisé des fichiers temporaires internet

-

Journaux de suppression avancés

-

Algorithmes d'effacement sécurisés spéciaux pour SSD et mémoire flash

-

Algorithme de suppression sécurisée Protectstar™

-

Destructeur de données pour disques SSD

-

Méthodes d'effacement militaires renforcées comme la norme OTAN, US Navy NAVSO P-5239-26, USAF AFSSI-5020 et CSEC ITSG-06.

-

Support technique 1 an

-

18 méthodes d'effacement au total

PRO

Idéal pour les utilisateurs souhaitant des fonctionnalités avancées

-

Compatible avec tous les modèles de MacBook, MacBook Air, MacBook Pro, iMac, iMac Pro et Mac Pro

-

Suppression sécurisée des données jusqu’au niveau de sécurité top secret

-

Algorithmes de suppression comme DoD 5220.22-M ECE, Peter Gutmann, DoD 5220.22-M, HMG Infosec No.5, BSI allemand 2011-VS, US Army AR380-19 et plus

-

Rapport d'effacement détaillé fournissant une preuve de suppression

-

Compatible avec les disques SSD et mémoire Flash

-

Support complet du glisser-déposer

-

Nombre total de méthodes d'effacement : 11

-

Inclut 1 an de support technique et mises à jour gratuites

-

Support par e-mail 24/7

MILITAIRE

Idéal pour les utilisateurs souhaitant des fonctionnalités de niveau militaire

-

Compatible avec tous les modèles de MacBook, MacBook Air, MacBook Pro, iMac, iMac Pro et Mac Pro

-

Suppression sécurisée des données jusqu’au niveau de sécurité top secret

-

Algorithmes de suppression comme DoD 5220.22-M ECE, Peter Gutmann, DoD 5220.22-M, HMG Infosec No.5, BSI allemand 2011-VS, US Army AR380-19 et plus

-

Rapport d'effacement détaillé fournissant une preuve de suppression

-

Compatible avec les disques SSD et mémoire Flash

-

Support complet du glisser-déposer

-

Rapports de suppression avancés

-

Méthodes d'effacement militaires renforcées comme la norme OTAN, US Navy NAVSO P-5239-26 (MFM & RLL), USAF AFSSI-5020, BSI TL-03423 et CSEC ITSG-06

-

Nombre total de méthodes d'effacement : 21

-

Inclut 1 an de support technique et mises à jour gratuites

-

Support par e-mail 24/7

PRO

Idéal pour les utilisateurs souhaitant des fonctionnalités avancées

-

Compatible avec tous les modèles iPhone®, iPad® et iPod® touch

-

Compatible avec toutes les versions iOS®

-

Réécriture sécurisée de l'espace libre

-

Effacement complet de toutes les données sur l’appareil iOS®

-

Nettoyage sécurisé des données temporaires

-

Inclut 1 an de support technique et mises à jour gratuites

-

Rapports de suppression avancés

-

Support par e-mail 24/7

-

Nombre total de méthodes d'effacement : 11

-

Algorithme avancé de suppression sécurisée Protectstar™ (2017)

MILITAIRE

Idéal pour les utilisateurs souhaitant des fonctionnalités de niveau militaire

-

Compatible avec tous les modèles iPhone®, iPad® et iPod® touch

-

Compatible avec toutes les versions iOS®

-

Réécriture sécurisée de l'espace libre

-

Effacement complet de toutes les données sur l’appareil iOS®

-

Nettoyage sécurisé des données temporaires

-

Inclut 1 an de support technique et mises à jour gratuites

-

Rapports de suppression avancés

-

Explorateur de fichiers sécurisé intégré

-

Suppression sécurisée d'AppleTV (tous modèles)

-

Support par e-mail 24/7

-

Nombre total de méthodes d'effacement : 18

-

Algorithme avancé de suppression sécurisée Protectstar™ (2017)

-

Méthode d'effacement 50 cycles Algorithme de suppression sécurisée Protectstar™®