Présenté dans:

Qu'est-ce que iShredder™ ?

iShredder™ est l'effaceur de données le plus populaire pour iOS, Android, Windows, Mac et Windows Server. Depuis 2010, ce logiciel de suppression sécurisée a remporté de nombreux prix et est utilisé par plus de 5 000 000 d'utilisateurs dans plus de 100 pays à travers le monde.

iShredder™ utilise des techniques de suppression de données qui vont au-delà des normes internationales. De plus, son processus de suppression est si sécurisé que des agences gouvernementales et des ministères de la défense lui font confiance et l’utilisent.

Suppression sécurisée des données confidentiellesiShredder™ est un outil professionnel de pointe, plusieurs fois récompensé, qui permet de supprimer de manière sécurisée les données des disques durs et supports de stockage externes. Cette solution conviviale, fonctionnant sous Microsoft Windows, permet aux utilisateurs d’effacer efficacement leurs données de manière à empêcher toute récupération, même par des agences gouvernementales.

iShredder™ est un outil professionnel de pointe, plusieurs fois récompensé, qui permet de supprimer de manière sécurisée les données des disques durs et supports de stockage externes. Cette solution conviviale, fonctionnant sous Microsoft Windows, permet aux utilisateurs d’effacer efficacement leurs données de manière à empêcher toute récupération, même par des agences gouvernementales.

Fonctionnalités spéciales

Suppression sécurisée des données basée sur des normes de sécurité approuvées par les gouvernements et les militaires, allant des niveaux confidentiel à top secret

Suppression sécurisée des données basée sur des normes de sécurité approuvées par les gouvernements et les militaires, allant des niveaux confidentiel à top secret Intégration de l’algorithme de suppression sécurisée Protectstar™ Secure Deletion Algorithm© pour une sécurité maximale

Intégration de l’algorithme de suppression sécurisée Protectstar™ Secure Deletion Algorithm© pour une sécurité maximale Journal de suppression détaillé servant de preuve d’effacement

Journal de suppression détaillé servant de preuve d’effacement Prise en charge des interfaces IDE/ATA, SCSI, USB, SATA, SAS, RAID, Firewire

Prise en charge des interfaces IDE/ATA, SCSI, USB, SATA, SAS, RAID, Firewire Compatible avec les disques SSD (Solid State Drives)

Compatible avec les disques SSD (Solid State Drives) Efface les données confidentielles des disques durs, SSD, clés USB, cartes mémoire, CompactFlash, cartes SD, cartes MMC, xD, MicroDrive, etc.

Efface les données confidentielles des disques durs, SSD, clés USB, cartes mémoire, CompactFlash, cartes SD, cartes MMC, xD, MicroDrive, etc. Les partitions système et les disques système individuels peuvent être supprimés en toute sécurité en mode hors ligne sans support de démarrage

Les partitions système et les disques système individuels peuvent être supprimés en toute sécurité en mode hors ligne sans support de démarrage Permet la suppression sécurisée de fichiers et répertoires via couper/coller

Permet la suppression sécurisée de fichiers et répertoires via couper/coller Support technique d’un an et mises à jour gratuites

Support technique d’un an et mises à jour gratuites Prise en charge des systèmes de fichiers FAT, FAT32 et NTFS

Prise en charge des systèmes de fichiers FAT, FAT32 et NTFSPlus de VINGT

méthodes d'effacement

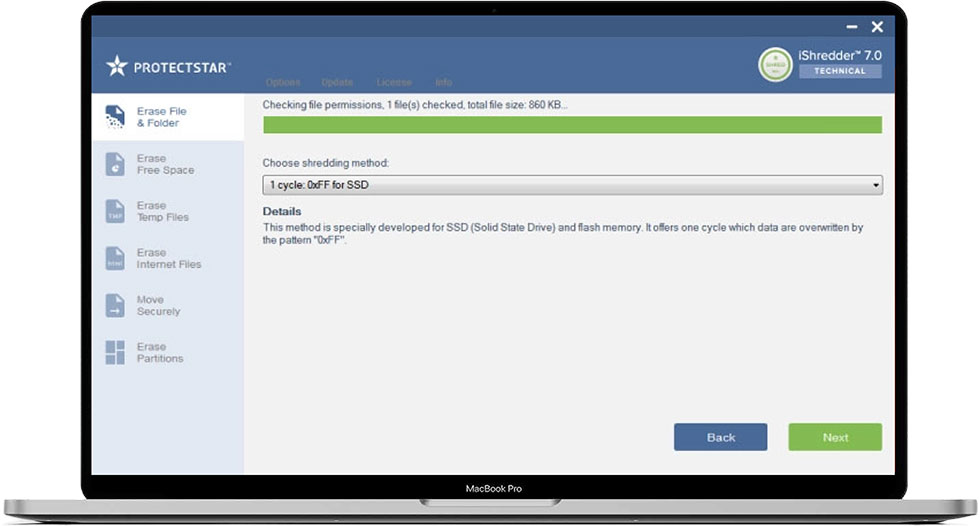

Dans un domaine où la confiance et la sécurité sont essentielles, Protectstar™ fournit à ses clients uniquement des produits modernes et haut de gamme. iShredder™ Windows propose plus de vingt méthodes de suppression sécurisée certifiées par des organismes gouvernementaux et militaires.

Algorithme d’effacement :

- 50 cycles : Protectstar SDA (2007)

- 35 cycles : Méthode Gutmann

- 8 cycles : Norme allemande BSI TL-03423

- 7 cycles : Norme OTAN

- 7 cycles : DoD 5220.22-M ECE

- 7 cycles : CANADA RCMP TSSIT OPS-II

- 5 cycles : BSI-2011-VS

- 4 cycles : Protectstar ASDA (2017)

- 4 cycles : DoD 5220.22-M E pour SSD

- 3 cycles : CANADA CSEC ITSG-06

- 3 cycles : HMG N° 5 étendue

- 3 cycles : AFSSI-5020

- 3 cycles : NAVSO P-5239-26 (MFM)

- 3 cycles : NAVSO P-5239-26 (RLL)

- 3 cycles : US Army AR380-19

- 3 cycles : DoD 5220.22-M E

- 3 cycles : NCSC-TG-025

- 3 cycles : NIST SP 800-88

- 2 cycles : Norme russe GOST R 50739-95

- 1 cycle : Norme australienne ISM 6.2.92

- 1 cycle : 0XFF pour SSD

- 1 cycle : Valeurs aléatoires

- 1 cycle : NIST SP 800-88 Rév. 1 (2014)

Développé spécifiquement par Protectstar™ Inc. en 2007, cet algorithme exécute cinquante routines d’effacement.

Les données sont écrasées deux fois avec des valeurs aléatoires, puis avec leurs compléments. Il inclut la norme DoD 5220.22-M (E), la méthode Peter Gutmann et des algorithmes aléatoires.

L’algorithme de Peter Gutmann, créé en 1996, effectue 35 passes d’écrasement.

C’est l’une des méthodes les plus avancées pour la destruction de données.

En mars 2010, l’Office fédéral allemand pour la sécurité informatique (BSI) a publié une directive technique sur les exigences pour l’effacement des supports mémoire.

Similaire à la norme VSITR pour les supports magnétiques.

L’algorithme comprend 8 cycles exécutés dans un ordre chronologique, dont un cycle de vérification.

La méthode OTAN est le standard d’effacement de l’Organisation du traité de l’Atlantique Nord.

Les données sont écrasées 7 fois : les six premières avec les valeurs 0x00 et 0xFF en alternance, puis une septième fois avec une valeur aléatoire.

Basé sur le manuel de sécurité nationale DoD de janvier 1995.

Trois premières passes selon la norme DoD 5220.22-M (E), suivies d’une passe aléatoire, puis à nouveau DoD 5220.22-M (E).

La norme RCMP TSSIT OPS-II de la Gendarmerie royale du Canada écrase les données avec des séquences alternées sur sept cycles.

Norme allemande du BSI (juillet 2010) décrivant 5 étapes à effectuer dans un ordre précis.

ASDA permet un effacement des données hautement efficace et vérifiable avec une consommation minimale de ressources. Les quatre passes sont conçues pour l’efficacité et la transparence : vérification lecture‑après‑écriture (read‑after‑write) et journaux d’effacement consignent chaque étape. AES‑256 et des nombres aléatoires cryptographiquement robustes rendent la reconstruction forensique durablement plus difficile. L’implémentation s’intègre sans couture aux processus existants.

Spécialement conçu pour les SSD et mémoires flash, basé sur la norme DoD 5220.22-M E.

Quatre cycles d’écrasement sont effectués.

Méthode de nettoyage à trois cycles publiée en 2006 par le CSEC (Canada).

Norme britannique pour effacement Top Secret, aussi approuvée par l’OTAN.

Trois passes : zéros, compléments et valeurs aléatoires avec vérification.

Défini par l’US Air Force (USAF) en 1996. Trois passes d’écrasement : aléatoire, compléments, vérification.

Norme NAVSO de la marine américaine pour lecteurs MFM. Trois passes avec valeurs fixes et aléatoires, avec vérification finale.

Norme NAVSO de la marine américaine pour lecteurs RLL. Trois passes avec valeurs fixes et aléatoires, avec vérification finale.

Algorithme défini par l’armée américaine (AR380-19). Trois passes : aléatoire, valeurs spécifiques, compléments, avec vérification.

Variante rapide du DoD 5220.22-M : trois passes avec valeur fixe, son complément et une valeur aléatoire.

Norme américaine du NCSC. Trois passes d’écrasement sécurisées.

Norme NIST 800-88 (2006) utilisée aux États-Unis pour tous types de supports : magnétiques, flash, etc.

Norme russe : deux passes – une avec zéro, une avec valeurs aléatoires.

Norme ISM de l’Australie pour la désinfection des données. Non valable pour les données classifiées.

Conçu pour les SSD et mémoires flash. Une passe avec la valeur 0xFF.

Faible sécurité mais vitesse d’exécution élevée. Une passe avec des valeurs aléatoires.

Version révisée de la norme NIST 800-88 publiée en décembre 2014.

Voici la description de la méthode sélectionnée.

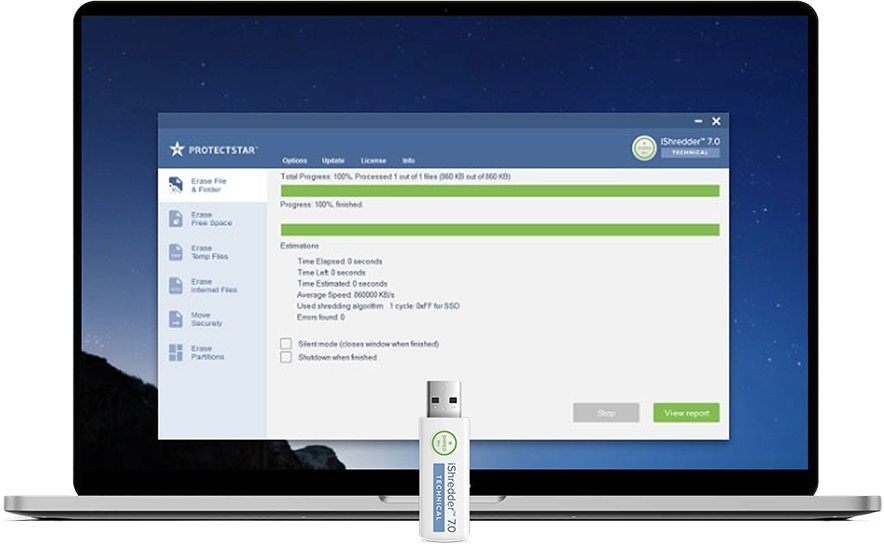

Algorithmes certifiés & rapports détaillés

Avec plus de 20 algorithmes d'effacement reconnus, iShredder™ dépasse les normes internationales gouvernementales et militaires en matière de sécurité pour l'effacement sécurisé des données. Chaque méthode — telle que DoD 5220.22-M E/ECE, NIST SP 800-88, et BSI-2011-VS — a été validée par des agences gouvernementales ou des organismes indépendants, garantissant la destruction permanente des données. À la fin de chaque effacement, iShredder™ génère automatiquement un rapport détaillé d'effacement confirmant la conformité avec les réglementations de protection des données.

Effacement des données conforme au RGPD/DSGVO

Le Règlement Général sur la Protection des Données européen (EU-DSGVO) impose l'effacement sécurisé et documenté des données comme exigence légale pour toutes les organisations. En cas de mauvaise gestion d'informations sensibles, les entreprises risquent amendes, sanctions légales et atteinte à leur réputation. iShredder™ est entièrement conforme aux directives DSGVO (RGPD), incluant le « Droit à l'effacement » (Art. 17, GDPR-info.eu), en fournissant des rapports signés numériquement qui confirment la destruction complète des données.

Avantages d’ | Professional | Military | ProfeServerssional | Military Server | Technical | |

|---|---|---|---|---|---|---|

| Suppression sécurisée de fichiers, dossiers et partitions | ||||||

| Couper et coller de manière sécurisée des fichiers et répertoires | ||||||

| Suppression sécurisée des périphériques externes | ||||||

| Assistant intelligent de suppression sécurisée | ||||||

| Suppression sécurisée des fichiers temporaires de Windows | ||||||

| Suppression sécurisée des fichiers internet temporaires | ||||||

| Journaux avancés des suppressions | ||||||

| Méthodes de suppression préinstallées comme DoD 5220.22-M, HMG Infosec No.5, BSI-2011-VS (Allemagne), US Army AR380-19 et plus | ||||||

| Méthodes supplémentaires de suppression comme DoD 5220.22-M ECE, Peter Gutmann | ||||||

| Algorithmes spéciaux de suppression pour SSD et mémoire flash | ||||||

| Algorithme de suppression sécurisée Protectstar™ | ||||||

| Méthodes militaires avancées comme la norme OTAN, US Navy NAVSO P-5239-26, USAF AFSSI-5020 et CSEC ITSG-06 | ||||||

| Support technique pendant 1 an | ||||||

| Nombre total de méthodes de suppression | 11 | 18 | 11 | 18 | 18 | |

| Compatible avec Windows Server | ||||||

| Démarrer depuis une clé USB |

Achetez iShredder™ 7 avec le Care Plan et bénéficiez de 3 ans de support premium

Tous les produits iShredder™ incluent un service professionnel de 12 mois ainsi que des mises à jour et mises à niveau gratuites.

Pour prolonger la période de maintenance, achetez un Care Plan.

Le Care Plan vous donne droit à un support premium pendant 36 mois et aux mises à niveau gratuites vers les nouvelles versions pendant trois ans.

Support technique premium

3 ans de mises à jour et mises à niveau gratuites

Meilleur rapport qualité/prix

iShredder™ Windows

Édition Technique

Suppression sécurisée des fichiers, dossiers et partitions

Suppression sécurisée via couper/coller de fichiers et répertoires

Suppression sécurisée des périphériques externes

Assistant de suppression sécurisée intelligent

Suppression sécurisée des fichiers temporaires de Windows

Suppression sécurisée des fichiers Internet temporaires

Journaux d’effacement avancés

Algorithmes spéciaux de suppression sécurisée pour SSD et mémoire flash

Algorithme de suppression sécurisée Protectstar™

Destructeur de données pour disques SSD

Méthodes de suppression militaires avancées telles que la norme OTAN, US Navy NAVSO P-5239-26, USAF AFSSI-5020 et CSEC ITSG-06

Support technique d’un an

18 méthodes d’effacement au total

Compatible avec Windows Server