iShredder™ iOS® Business Edition

Principales raisons de

Choisir iShredder

Suppression irréversible

Empêchez la récupération ultérieure des données sensibles. iShredder™ supprime les fichiers si profondément que même les outils professionnels de récupération échouent.

Algorithmes de suppression certifiés

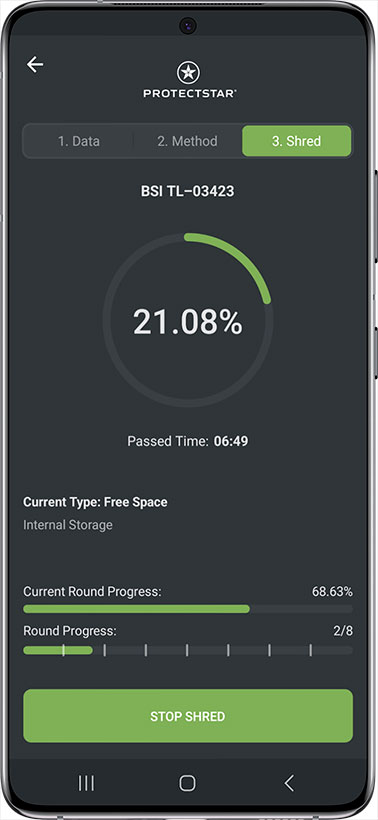

Que ce soit DoD 5220.22-M, NIST SP 800-88, BSI TL-03423 ou d'autres normes reconnues — iShredder™ utilise des algorithmes approuvés par les militaires et agences gouvernementales.

Trois étapes vers le succès

Sélectionnez simplement les données à effacer, choisissez l’algorithme de suppression et confirmez d’un clic. Vos données sont définitivement supprimées.

Nettoyage des fichiers temporaires

iShredder™ traque également les caches cachés, les journaux et autres résidus. Cela libère de l’espace de stockage et empêche toute trace indésirable de données.

Parfait pour la vente de votre appareil

Personne ne doit avoir accès à vos photos privées, mots de passe ou autres informations. Avec iShredder™, vous pouvez transmettre votre smartphone, tablette ou PC en toute sécurité.

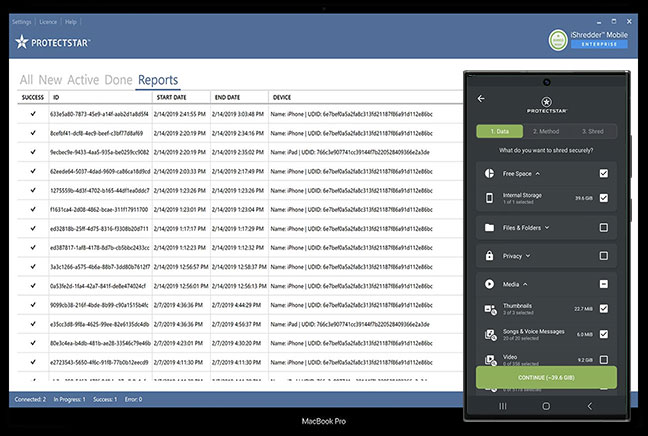

Rapports et documentation de suppression

Pour une sécurité accrue, iShredder™ génère un rapport détaillé pour chaque suppression — idéal pour les entreprises qui doivent conserver des preuves conformes au RGPD.

Qu’est-ce que iShredder™

iShredder™ est le logiciel leader dans l'industrie pour l’effacement des données sur iOS, Android, Windows, macOS et Windows Server. Depuis 2010, il a reçu de nombreux prix et est utilisé par plus de 5 000 000 d’utilisateurs dans plus de 100 pays. En utilisant des algorithmes de destruction de données avancés et brevetés, iShredder™ dépasse les standards internationaux de sécurité — si robuste que les agences gouvernementales et ministères de la défense s’y fient pour un effacement complet et irréversible.

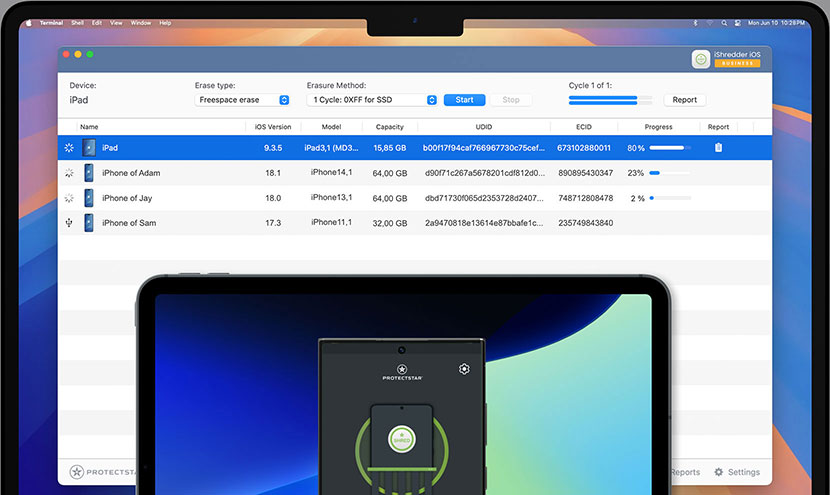

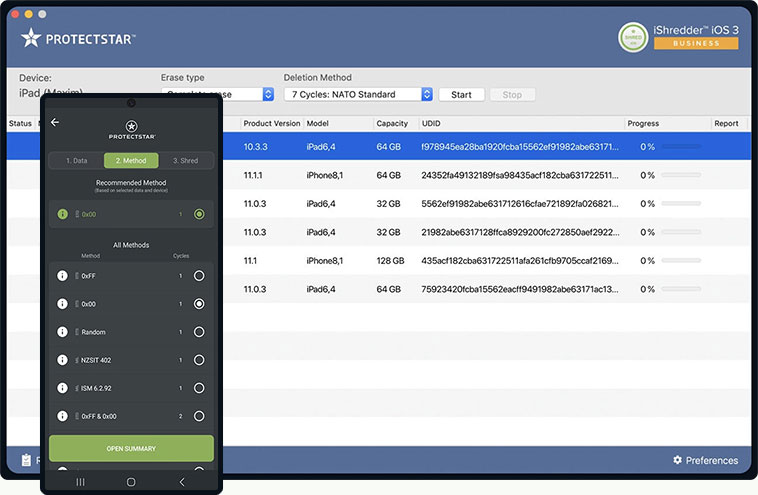

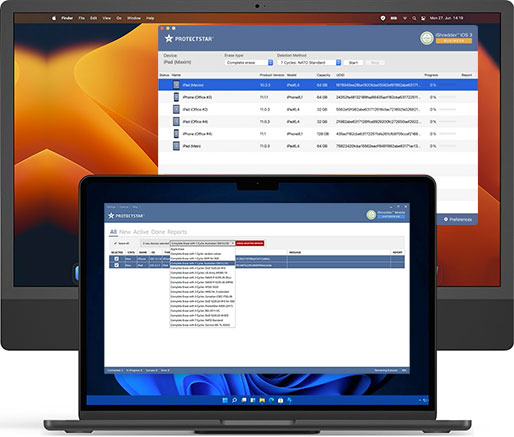

Effacement sécurisé de plusieurs appareils iOS

iShredder™ iOS Enterprise ou iShredder™ iOS Business vous permettent d’effacer simultanément plusieurs iPhones et iPads — que vous disposiez de deux ou de cent appareils. Une fois l’effacement terminé, iShredder™ réinitialise automatiquement chaque appareil et installe la dernière version d’iOS, le ramenant à un état « comme neuf ». Un rapport d’effacement détaillé, conforme au RGPD, est ensuite généré et signé numériquement, garantissant que chaque appareil a été effacé en toute sécurité.

Au-delà des standards internationaux

Tous les produits iShredder™ Business pour iOS et Android dépassent les exigences rigoureuses des normes gouvernementales et militaires en matière de sécurité. Chaque méthode d’effacement est minutieusement analysée par des autorités indépendantes, garantissant une destruction absolue et permanente des données. Chaque effacement réussi est documenté dans un rapport complet, apportant la preuve de conformité et la tranquillité d'esprit.

-

![Connectez votre appareil]()

Connectez votre appareil

-

-

![Choisissez une méthode]()

Choisissez une méthode

-

-

![Commencez à détruire]()

Commencez à détruire

Effacement complet des données sur Android

Supprimer manuellement des fichiers, photos, messages et journaux d’appels ne les efface pas complètement. Tant que les secteurs mémoire ne sont pas réécrits, les données peuvent être récupérées. iShredder™ Android Business Edition garantit que ces données sont supprimées définitivement grâce à des algorithmes sécurisés et brevetés. En seulement trois étapes, le logiciel efface votre appareil au-delà de toute récupération médico-légale et fournit un rapport d’effacement vérifiable — idéal pour les entreprises qui ont besoin d’une preuve documentée de destruction des données.

-

![Sélectionnez les données]()

1. Sélectionnez les données

-

-

![Choisissez la méthode]()

2. Choisissez la méthode

-

-

![Commencez l’effacement]()

3. Commencez l’effacement

Effacement sécurisé des appareils Android® ?

Aujourd’hui, il est facile de récupérer, avec peu d’effort, des données prétendument supprimées telles que des notes, mots de passe, carnets d’adresses, WhatsApp, vidéos, calendriers, et bien plus encore, depuis la mémoire de votre appareil Android®.

Si vous ou votre entreprise souhaitez vendre ou céder un smartphone ou une tablette Android®, les données qu’ils contiennent doivent être effacées de manière sécurisée et ne doivent pas être récupérables par des tiers. Vous aurez besoin d’un journal d’effacement comme preuve.

Plus de 20 algorithmes d’effacement certifiés

iShredder™ propose plus de 20 algorithmes d’effacement reconnus mondialement et brevetés, incluant : DoD 5220.22-M E / ECE, BSI TL-03423, BSI-2011-VS, NIST SP 800-88 (y compris la méthode Purge), Norme OTAN, HMG InfoSec n°5, et bien d’autres.

Ces méthodes ont été validées par des agences gouvernementales et des organisations de sécurité indépendantes à travers le monde, garantissant qu’elles respectent ou dépassent les normes rigoureuses de destruction des données.

Développé spécifiquement par Protectstar™ Inc. en 2007, ce procédé applique cinquante routines d’effacement.

Les données sont écrasées deux fois avec une valeur aléatoire, puis avec leurs compléments. Il inclut également la norme DoD 5220.22-M (E), la méthode Peter Gutmann et des algorithmes aléatoires.

L’algorithme de Peter Gutmann, publié en 1996, effectue 35 passes d’écrasement au total.

Cet algorithme est l’une des méthodes les plus avancées pour la destruction des données.

En mars 2010, l’Office fédéral allemand de la sécurité des technologies de l’information (BSI) a publié une nouvelle directive technique BSI concernant les « Exigences pour l’écrasement des supports mémoire ».

La méthode est similaire à la norme VSITR pour les supports magnétiques.

L’algorithme comprend 8 cycles à exécuter dans l’ordre chronologique, incluant une phase de vérification.

La méthode OTAN est la norme d’effacement de l’Organisation du Traité de l’Atlantique Nord (OTAN).

Elle écrase la zone cible des données 7 fois.

Les six premières passes sont réalisées avec les valeurs fixes (0x00) et (0xFF) en alternance.

La 7e passe utilise une valeur aléatoire, par exemple 0x00, 0xFF, 0x00, 0xFF, 0x00, 0xFF, suivie d’une valeur aléatoire.

Cette méthode haute sécurité est basée sur le « National Industrial Security Program Operating Manual » de janvier 1995 du Département de la Défense des États-Unis (DoD).

Dans cette variante à sept cycles (DoD 5220.22-M ECE), les données sont d’abord écrasées trois fois selon les normes DoD 5220.22-M (E), puis avec une valeur aléatoire spécifique, et enfin à nouveau avec DoD 5220.22-M (E).

La norme de la Gendarmerie royale du Canada RCMP TSSIT OPS-II écrase les données de manière sécurisée avec des séquences alternées sur un total de sept cycles.

L’Office fédéral allemand de la sécurité des technologies de l’information (BSI) décrit dans la directive technique BSI de juillet 2010 la méthode moderne BSI-2011.

Cette méthode comprend 5 étapes exécutées dans l’ordre.

ASDA permet un effacement des données hautement efficace et vérifiable avec une consommation minimale de ressources. Les quatre passes sont conçues pour l’efficacité et la transparence : vérification lecture‑après‑écriture (read‑after‑write) et journaux d’effacement consignent chaque étape. AES‑256 et des nombres aléatoires cryptographiquement robustes rendent la reconstruction forensique durablement plus difficile. L’implémentation s’intègre sans couture aux processus existants.

Méthode spécialement développée pour SSD et mémoires flash, basée sur la norme DoD 5220.22-M E. Quatre cycles d’écrasement.

La méthode de nettoyage CSEC ITSG-06 du Canada comprend trois cycles et a été publiée en 2006 par le Communication Security Establishment Canada (CSEC).

La norme HMG Infosec n°5, niveau renforcé, est approuvée pour l’effacement des données top secret du gouvernement britannique et validée par l’OTAN.

Algorithme à trois passes : première passe avec des zéros (0), deuxième et troisième passes avec leurs compléments et valeurs aléatoires (vérification à la dernière passe).

La méthode AFSSI-5020 a été définie dans l’Air Force System Security Instruction 5020 par l’US Air Force en 1996 et reste encore en usage.

Norme US Navy NAVSO P-5239-26 pour les disques encodés MFM.

Cette méthode écrit d’abord la valeur fixe (0xffffffff), puis (0xbfffffff), puis des valeurs aléatoires, avec lecture finale pour vérification.

Norme US Navy NAVSO P-5239-26 pour les disques encodés RLL.

Écriture des valeurs fixes (0xffffffff), puis (0x27ffffff), puis valeurs aléatoires, suivie d’une lecture de vérification.

AR380-19 est l’algorithme d’effacement publié par l’armée américaine.

Algorithme à trois passes : première passe avec octets aléatoires, deuxième et troisième passes avec certains octets et leurs compléments (avec vérification finale).

Méthode rapide mais de sécurité faible, basée sur le manuel DoD de janvier 1995.

Elle propose 3 cycles où les données sont écrasées par une valeur fixe, son complément, puis une valeur aléatoire.

La norme américaine NCSC-TG-025 du National Computer Security Center (NCSC) écrase trois fois les informations existantes sur un support.

Norme publiée en 2006, la SP 800-88 du NIST est la référence pour l’effacement des données aux États-Unis, applicable aux supports magnétiques, flash et autres technologies, des clés USB aux serveurs.

Norme russe GOST R 50739-95 pour l’effacement sécurisé, écrasant les données deux fois : première passe avec zéro, deuxième avec caractères aléatoires.

ISM 6.2.92 est la norme australienne de désinfection des données, définie dans le Manuel de sécurité de l’information du département australien de la Défense : Intelligence & Security.

Cette méthode ne convient pas pour les informations classifiées.

Méthode pour SSD et mémoire flash, qui effectue un cycle d’écrasement avec le motif « 0xFF ».

Méthode la moins sécurisée mais la plus rapide, avec un seul cycle d’écrasement par valeurs aléatoires.

En décembre 2014, cette norme a été révisée, donnant la version actuelle « NIST Special Publication 800-88 Rev. 1 ».

Voici la description de la méthode sélectionnée.

Écrasement de

l’espace libre

Lorsque vous supprimez un fichier, la plupart des systèmes d’exploitation marquent simplement son espace de stockage comme « libre » sans réellement effacer les données. Grâce à la fonction primée Freespace Erase d’iShredder™, chaque bloc mémoire non alloué est sécurisé par un écrasement complet. Ce procédé garantit que toutes données précédemment supprimées deviennent définitivement irrécupérables.

Algorithmes certifiés & rapports détaillés

Avec plus de 20 algorithmes d'effacement reconnus, iShredder™ dépasse les normes internationales gouvernementales et militaires en matière de sécurité pour l'effacement sécurisé des données. Chaque méthode — telle que DoD 5220.22-M E/ECE, NIST SP 800-88, et BSI-2011-VS — a été validée par des agences gouvernementales ou des organismes indépendants, garantissant la destruction permanente des données. À la fin de chaque effacement, iShredder™ génère automatiquement un rapport détaillé d'effacement confirmant la conformité avec les réglementations de protection des données.

Effacement des données conforme au RGPD/DSGVO

Le Règlement Général sur la Protection des Données européen (EU-DSGVO) impose l'effacement sécurisé et documenté des données comme exigence légale pour toutes les organisations. En cas de mauvaise gestion d'informations sensibles, les entreprises risquent amendes, sanctions légales et atteinte à leur réputation. iShredder™ est entièrement conforme aux directives DSGVO (RGPD), incluant le « Droit à l'effacement » (Art. 17, GDPR-info.eu), en fournissant des rapports signés numériquement qui confirment la destruction complète des données.

Configuration système

- iOS Business

- iOS Enterprise

- Android Business

-

Systèmes d'exploitation supportés pour le logiciel

-

macOS 11.0 ou supérieur

-

-

Appareils iOS supportés

-

Tous les modèles d’iPhone

-

Tous les modèles d’iPad (iPad, iPad mini, iPad Air et iPad Pro)

-

Tous les modèles d’iPod touch

-

Toutes les versions iOS et iPadOS

-

-

Configuration matérielle minimale

-

Configuration minimale requise du système d'exploitation

-

30 Mo d’espace libre sur le disque dur

-

Connexion Internet pour les mises à jour et l’activation

-

-

Langues

-

Anglais, Allemand

-

-

-

Systèmes d'exploitation supportés pour le logiciel

-

Windows 10 ou supérieur

-

-

Appareils iOS supportés

-

Tous les modèles d’iPhone

-

Tous les modèles d’iPad (iPad, iPad mini, iPad Air et iPad Pro)

-

Tous les modèles d’iPod touch

-

Toutes les versions iOS et iPadOS

-

-

Configuration matérielle minimale

-

Configuration minimale requise du système d'exploitation

-

30 Mo d’espace libre sur le disque dur

-

Connexion Internet pour les mises à jour et l’activation

-

-

Langues

-

Anglais, Allemand

-

-

-

Systèmes d'exploitation supportés pour le logiciel

-

Android 5.0 ou supérieur

-

-

Appareils Android supportés

-

Tous les smartphones et tablettes Android

-

-

Configuration matérielle minimale

-

Configuration minimale requise du système d'exploitation

-

30 Mo d’espace libre sur le disque dur

-

Connexion Internet pour les mises à jour et l’activation

-

-

Langues

-

Anglais, Allemand, Russe, Français, Espagnol, Arabe, Serbe, Slovaque, Persan, Philippin, Hongrois, Indonésien, Italien, Japonais, Coréen, Portugais, Suédois, Chinois, Ourdou

-

-

Fonctionnalités et tarifs

-

iShredder iOS Enterprise

Acheter des crédits d'effacement

-

iShredder iOS Business

Appareils connectés illimités

-

iShredder Android Business

Acheter une licence en volume