A Segurança do Mensageiro de Sessão – Um Guia

Usuários preocupados com segurança estão cada vez mais atentos a aplicativos de mensagens que levam a privacidade a sério. Você talvez já tenha ouvido falar do Signal, o conhecido mensageiro seguro. Mas há outro serviço que vai um passo além quando se trata de anonimato e proteção contra metadados: o Session. Neste artigo, você vai aprender o que torna o Session especial, como funciona sua arquitetura técnica e como ele difere do Signal. Seja você pouco experiente em tecnologia ou um profissional de TI, este guia explicará a segurança do Session de forma clara e detalhada.

1. Introdução ao Session

O que é o Session?

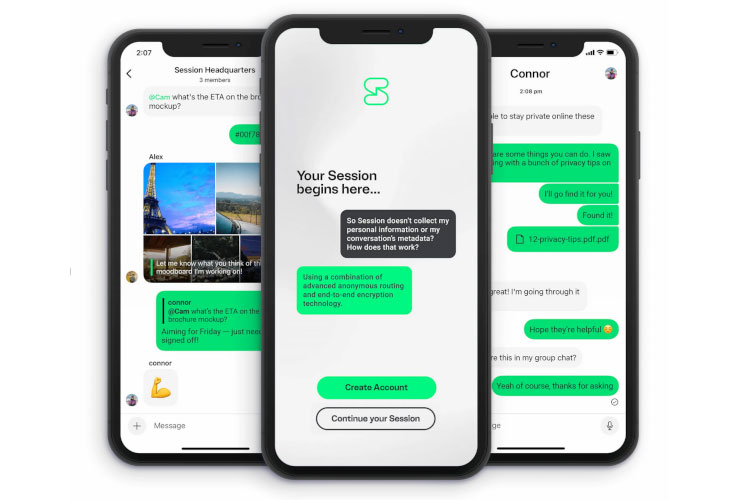

Session é um aplicativo de mensagens gratuito com criptografia de ponta a ponta, projetado especificamente com foco em confidencialidade e anonimato. Diferente de muitos mensageiros comuns, o Session não exige dados pessoais no cadastro: nem número de telefone, nem endereço de e-mail. Em vez disso, seu dispositivo gera um ID alfanumérico aleatório de 66 caracteres que funciona como seu ID de Conta Session.

Quem está por trás?

O Session é atualmente mantido pela Session Technology Foundation (veja https://session.foundation), anteriormente gerida pela Oxen Privacy Tech Foundation.

Desde 2024, a fundação está sediada na Suíça, buscando operar fora da jurisdição dos países do Five/Nine Eyes. Os desenvolvedores queriam um mensageiro baseado na confiável fundação do Signal, mas sem as vulnerabilidades decorrentes da centralização. De fato, o Session começou como um fork do Signal. Grande parte da robusta estrutura de criptografia do Signal foi adotada, mas o Session persegue objetivos adicionais: maior anonimato e descentralização. Essa equipe de desenvolvimento — apoiada pela Loki/Oxen Foundation e por uma comunidade de entusiastas da privacidade — tem como público-alvo principalmente usuários para quem a proteção de dados e a liberdade de metadados são cruciais. Podem ser jornalistas, ativistas, denunciantes ou simplesmente usuários comuns que preferem não compartilhar seus dados de comunicação.

Para quem é este mensageiro?

Em princípio, é para qualquer pessoa que queira comunicação segura, especialmente aquelas que não podem ou não querem compartilhar um número de telefone. Se, por exemplo, você deseja se comunicar anonimamente — sem que seus números de telefone ou e-mails sejam vinculados — o Session é ideal. Também pode ser útil em países com forte vigilância ou censura, já que não há infraestrutura central que possa ser bloqueada ou monitorada (mais sobre isso a seguir). Em resumo: o Session é feito para entusiastas da privacidade, mas continua simples o suficiente para usuários não técnicos.

2. A Arquitetura Técnica do Session

Para entender por que o Session dá tanta importância ao anonimato, vamos analisar sua arquitetura técnica. O Session difere fundamentalmente dos mensageiros tradicionais por sua estrutura descentralizada e uso de roteamento onion.

Infraestrutura Descentralizada

A maioria dos mensageiros (ex.: WhatsApp ou Signal) opera com servidores centrais para retransmitir mensagens. O Session, por outro lado, usa uma rede descentralizada de chamados Service Nodes em vez de um servidor principal único. Esses Service Nodes — servidores ao redor do mundo mantidos pela comunidade — são responsáveis pelo transporte das mensagens. O diferencial é que não existe um ponto único onde todos os dados convergem. Os Service Nodes operam numa rede peer-to-peer baseada na blockchain Oxen. Simplificando, muitos computadores independentes trabalham juntos para fornecer o serviço de mensageria. Isso significa que não há ponto único de falha ou controle que um atacante possa explorar — não existe um “single point of failure”.

Roteamento Onion

A comunicação no Session usa um sistema de roteamento onion em três camadas, semelhante à rede Tor. Isso significa que uma mensagem enviada é envolta em múltiplas camadas de criptografia — como uma cebola com várias cascas. Ela passa por três Service Nodes selecionados aleatoriamente na rede. Cada nó remove uma camada de criptografia para descobrir para qual nó deve encaminhar a mensagem a seguir. O primeiro nó conhece apenas você (IP do remetente) e o segundo nó.

O destinatário final não é diretamente o dispositivo do receptor — é um nó descent