La sécurité de Session Messenger – Un guide essentiel pour protéger vos communications privées et assurer la confidentialité de vos échanges.

Les utilisateurs soucieux de sécurité sont de plus en plus à la recherche d’applications de messagerie qui prennent la confidentialité au sérieux. Vous avez peut-être déjà entendu parler de Signal, le célèbre messager sécurisé. Mais il existe un autre service qui va un cran plus loin en matière de anonymat et de protection des métadonnées : Session. Dans cet article, vous découvrirez ce qui rend Session spécial, comment fonctionne son architecture technique, et en quoi il diffère de Signal. Que vous ayez peu d’expérience technique ou que vous soyez un professionnel de l’informatique, ce guide expliquera la sécurité de Session de manière claire et détaillée.

1. Introduction à Session

Qu’est-ce que Session ?

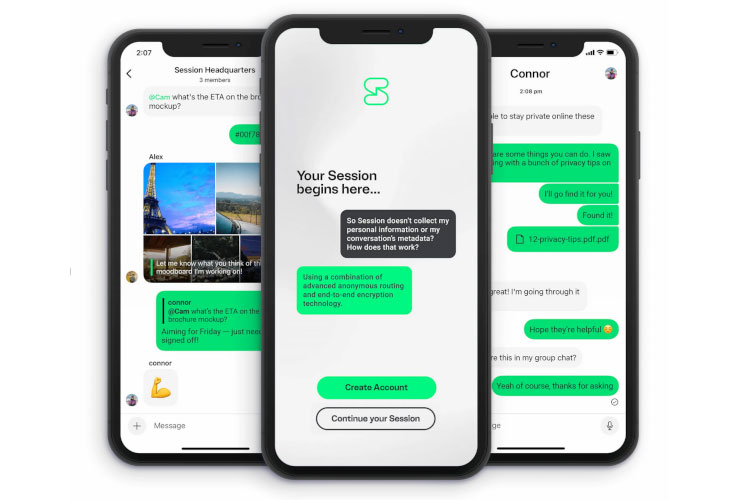

Session est une application de messagerie gratuite, chiffrée de bout en bout, conçue spécifiquement pour garantir la confidentialité et l’anonymat. Contrairement à de nombreux messagers courants, Session ne demande aucune donnée personnelle lors de l’inscription : ni numéro de téléphone, ni adresse e-mail. À la place, votre appareil génère un identifiant alphanumérique aléatoire de 66 caractères qui sert d’identifiant de compte Session.

Qui est derrière ?

Session est actuellement géré par la Session Technology Foundation (voir https://session.foundation), précédemment sous la responsabilité de l’Oxen Privacy Tech Foundation.

Depuis 2024, la fondation est basée en Suisse, afin d’opérer en dehors de la juridiction des pays des Five/Nine Eyes. Les développeurs souhaitaient un messager construit sur la base fiable de Signal, mais sans les faiblesses liées à la centralisation. En fait, Session a initialement démarré comme un fork du messager Signal. Une grande partie du cadre robuste de chiffrement de Signal a été adoptée, mais Session poursuit des objectifs supplémentaires : plus d’anonymat et de décentralisation. Cette équipe de développeurs — soutenue par la Loki/Oxen Foundation et une communauté d’amateurs de vie privée — cible principalement les utilisateurs pour qui la protection des données et la liberté vis-à-vis des métadonnées sont cruciales. Il peut s’agir de journalistes, d’activistes, de lanceurs d’alerte ou simplement d’utilisateurs quotidiens préférant ne pas partager leurs données de communication.

À qui s’adresse ce messager ?

En principe, à toute personne souhaitant une communication sécurisée, notamment celles qui ne peuvent ou ne veulent pas partager un numéro de téléphone. Par exemple, si vous souhaitez communiquer anonymement — sans que vos numéros de téléphone ou adresses e-mail soient liés — Session est idéal. Il peut aussi être utile dans des pays soumis à une forte surveillance ou censure, car il n’y a pas d’infrastructure centrale pouvant être bloquée ou surveillée (nous y reviendrons). En résumé : Session est conçu pour les passionnés de confidentialité tout en restant assez simple pour les utilisateurs non techniques.

2. L’architecture technique de Session

Pour comprendre pourquoi Session accorde tant d’importance à l’anonymat, examinons son architecture technique. Session se distingue fondamentalement des messagers traditionnels par sa structure décentralisée et l’utilisation du routage en oignon.

Infrastructure décentralisée

La plupart des messagers (par exemple WhatsApp ou Signal) fonctionnent avec des serveurs centraux pour relayer les messages. Session, en revanche, utilise un réseau décentralisé de nœuds appelés Service Nodes au lieu d’un serveur principal unique. Ces Service Nodes — des serveurs répartis dans le monde entier et gérés par la communauté — sont responsables du transport des messages. Ce qui est particulier, c’est qu’il n’existe pas de point unique où toutes les données convergent. Les Service Nodes fonctionnent dans un réseau pair-à-pair basé sur la blockchain Oxen. En termes simples, de nombreux ordinateurs indépendants collaborent pour fournir le service de messagerie. Cela signifie qu’il n’y a pas de point unique de défaillance ou de contrôle qu’un attaquant pourrait exploiter — pas de « point unique de défaillance ».

Routage en oignon

La communication dans Session utilise un système de routage en oignon à trois couches, similaire au réseau Tor. Cela signifie