Protectstar Home Page

Shaping Security ist für uns mehr als ein Slogan – es ist unser Versprechen.

Wir entwickeln ganzheitliche, menschenzentrierte Sicherheitslösungen, die einfach funktionieren – unabhängig, transparent und ohne unnötige Datenerhebung.

Werde Teil unserer Mission und gestalte mit uns eine digitale Zukunft, in der Vertrauen und Freiheit zusammengehören.

In führenden Medien weltweit erwähnt

Deine digitale Sicherheit

aus einer Hand

Anti Spy: AV-TEST ausgezeichnet & DEKRA MASA L1 bestätigt

-

Erster zertifizierter Anti-Spyware-Schutz fürs Smartphone

-

Kamerazugriffe überwachen, Bildschirmaufnahmen verhindern

-

Darknet-Check: Finde heraus, ob deine Daten im Untergrund gehandelt werden

-

App-Kategorisierung nach Berechtigungsrisiko

Downloads

3M+

Bewertung

4.9 2813 Bewertungen

Sprache

EN, DE, +15 mehr

System

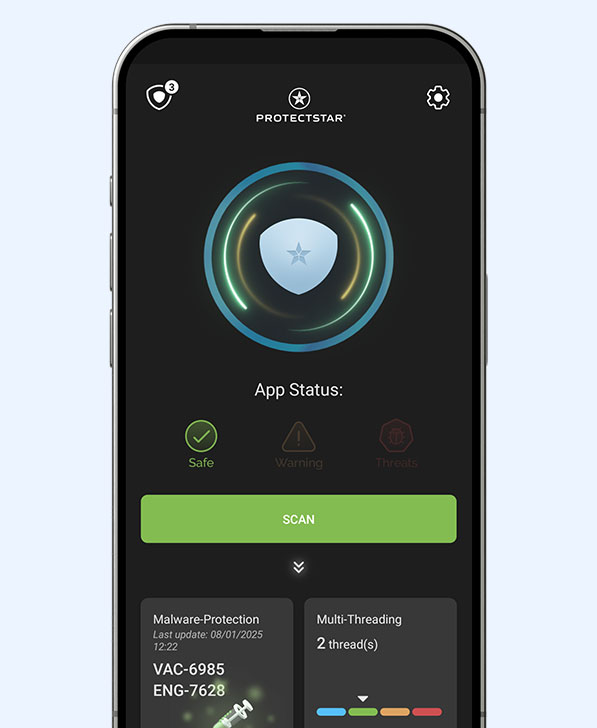

Antivirus AI – Intelligenter Schutz für dein Android

-

Dual Engine: Traditioneller Scanner + Künstliche Intelligenz

-

Mehrfach ausgezeichnet, über 99,9 % Erkennungsrate

-

Einfacher Einstieg, benutzerfreundliche Bedienung

-

Cloud-gestützter Echtzeitschutz: rund um die Uhr aktualisiert

Downloads

2M+

Bewertung

4.8 2828 Bewertungen

Sprache

EN, DE, +15 mehr

System

Perfekter Kameraschutz mit Camera Guard

-

Aufzeichnung blockieren: Kein Zugriff ohne dein Wissen

-

Zugriffsprotokoll: Sieh, wer deine Kamera verwenden will

-

Whitelist: Erlaube vertrauenswürdigen Apps den Zugriff

Downloads

500K+

Bewertung

4.9 433 Bewertungen

Sprache

EN, DE, +5 mehr

System

Kontrolliere deinen Datenverkehr mit Firewall AI

-

Steuere alle Verbindungen (raus)

-

Blockiere verdächtige Dienste oder Aktivitäten

-

Schutz vor bekannten Spionageservern

-

Verhindere unbefugtes Senden von Daten

Downloads

1M+

Bewertung

4.8 872 Bewertungen

Sprache

EN, DE, +16 mehr

System

iShredder™ – Endgültig und sicher löschen!

-

Dauerhafte Datenvernichtung: kein Wiederherstellen möglich

-

DSGVO-konform, inklusive Löschbericht

-

Simpel für Privatnutzer, leistungsstark für Profis

-

Erfüllt alle internationalen Datenbereinigungs-Standards

Downloads

4M+

Bewertung

4.8 597 Bewertungen

Sprache

EN, DE, +17 mehr

System

Lass dich mit Micro Guard nicht abhören!

-

Sofortige Aktivierung: Ein Klick genügt

-

Warnungen bei Aufzeichnungen

-

Whitelist für vertrauenswürdige Apps

-

Zugriffsprotokolle in der Schutzkonsole

Downloads

500K+

Bewertung

4.9 493 Bewertungen

Sprache

EN, DE, +4 mehr

System

Millionen Menschen

vertrauen uns täglich

von führenden Testinstituten wie AV-TEST, DEKRA und Testing Ground Labs zertifiziert und zusätzlich mit

renommierten internationalen Auszeichnungen wie dem BIG Innovation Award, AI Excellence Award und

Fortress Cybersecurity Award ausgezeichnet. Damit setzen wir weltweit neue Maßstäbe für mobile Sicherheit und Datenschutz.

-

+99,9%

ErkennungsrateÜbertrifft selbst etablierte Lösungen und erkennt Bedrohungen, bevor sie Schaden anrichten.

-

+ Millionen

KI-AlgorithmenDeep Detective™ überwacht sämtliche Prozesse in Echtzeit – lernfähig und hochpräzise.

-

+8 Millionen

zufriedene NutzerDarunter Zehntausende, die bereits hochentwickelte Spionage-Apps (APTs) erfolgreich neutralisiert haben.

Dateien sicher löschen mit

iShredder – nicht nur die Verknüpfung!

lediglich die Verknüpfung mit dieser Datei.

Warum Protectstar?

Benutzerfreundlichkeit

Einfaches, intuitives Design, damit du ohne Fachwissen direkt geschützt bist.

Keine Erfassung von Nutzerdaten

Wir verzichten auf Tracking und Werbe-IDs –

deine Privatsphäre hat oberste Priorität.

Energieeffizient

Erhöhter Schutz ohne Akku- oder Performance-Einbußen.

Künstliche Intelligenz

Lernt mit jedem Scan dazu und erkennt auch neuartige Bedrohungen.

Pioniergeist

Lese die neuesten Sicherheits- und Leistungstipps

Unabhängig geprüft:

Anti Spy Android

Schütze dich jetzt

Apps ohne Tracking und ohne Konto, unabhängig zertifiziert und international ausgezeichnet.