सेशन मैसेंजर की सुरक्षा – एक मार्गदर्शिका

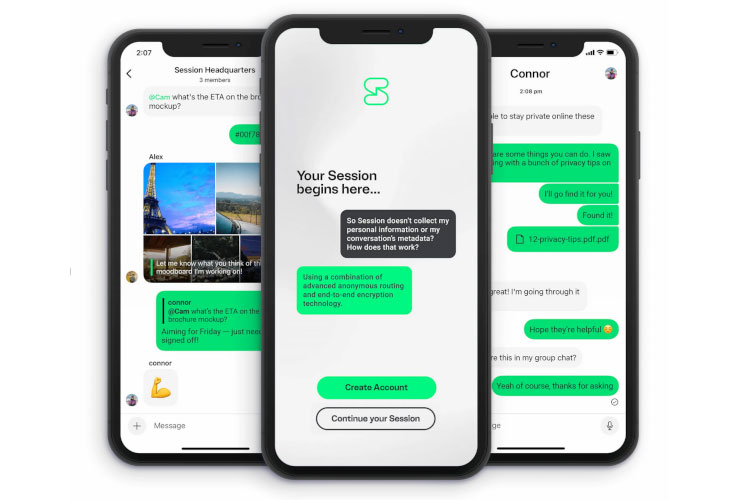

सुरक्षा-जागरूक उपयोगकर्ता ऐसे मैसेंजर ऐप्स की तलाश में हैं जो गोपनीयता को गंभीरता से लेते हैं। आप शायद पहले से ही Signal के बारे में जानते होंगे, जो एक प्रसिद्ध सुरक्षित मैसेंजर है। लेकिन एक और सेवा है जो गुमनामी और मेटाडेटा सुरक्षा के मामले में एक कदम आगे बढ़ती है: Session। इस लेख में, आप जानेंगे कि Session को खास क्या बनाता है, इसकी तकनीकी संरचना कैसे काम करती है, और यह Signal से कैसे अलग है। चाहे आपकी तकनीकी जानकारी कम हो या आप एक आईटी विशेषज्ञ हों, यह गाइड Session की सुरक्षा को स्पष्ट और विस्तृत तरीके से समझाएगा।

1. Session का परिचय

Session क्या है?

Session एक मुफ्त, एंड-टू-एंड एन्क्रिप्टेड मैसेंजर ऐप है जिसे विशेष रूप से गोपनीयता और गुमनामी को ध्यान में रखकर डिज़ाइन किया गया है। कई सामान्य मैसेंजरों के विपरीत, Session में पंजीकरण के दौरान कोई व्यक्तिगत डेटा आवश्यक नहीं होता: न तो फोन नंबर, न ही ईमेल पता। इसके बजाय, आपका डिवाइस एक यादृच्छिक, 66-अक्षर अल्फ़ान्यूमेरिक आईडी उत्पन्न करता है जिसे आपका Session अकाउंट आईडी कहा जाता है।

इसके पीछे कौन है?

Session वर्तमान में Session Technology Foundation द्वारा संचालित है (देखें https://session.foundation), जो पहले Oxen Privacy Tech Foundation द्वारा प्रबंधित था।

2024 से, यह फाउंडेशन स्विट्जरलैंड में स्थित है, जिसका उद्देश्य Five/Nine Eyes देशों के अधिकार क्षेत्र से बाहर काम करना है। डेवलपर्स ने ऐसा मैसेंजर बनाना चाहा जो Signal की विश्वसनीय नींव पर आधारित हो, लेकिन केंद्रीकरण से उत्पन्न कमजोरियों के बिना। वास्तव में, Session मूल रूप से Signal मैसेंजर का एक फोर्क था। Signal के मजबूत एन्क्रिप्शन फ्रेमवर्क का अधिकांश हिस्सा अपनाया गया, लेकिन Session अतिरिक्त लक्ष्य रखता है: अधिक गुमनामी और विकेंद्रीकरण। यह डेवलपर टीम—Loki/Oxen Foundation और गोपनीयता उत्साही समुदाय के समर्थन से—मुख्य रूप से उन उपयोगकर्ताओं को लक्षित करती है जिनके लिए डेटा सुरक्षा और मेटाडेटा से स्वतंत्रता महत्वपूर्ण है। ये पत्रकार, कार्यकर्ता, व्हिसलब्लोअर, या सामान्य उपयोगकर्ता हो सकते हैं जो अपनी संचार डेटा साझा नहीं करना चाहते।

यह मैसेंजर किसके लिए है?

सिद्धांत रूप में, यह उन सभी के लिए है जो सुरक्षित संचार चाहते हैं, खासकर वे जो फोन नंबर साझा करने में असमर्थ या अनिच्छुक हैं। उदाहरण के लिए, यदि आप किसी के साथ गुमनाम रूप से संवाद करना चाहते हैं—बिना अपने फोन नंबर या ईमेल पते के लिंक किए—तो Session आदर्श है। यह उन देशों में भी मददगार हो सकता है जहां भारी निगरानी या सेंसरशिप होती है, क्योंकि कोई केंद्रीय अवसंरचना नहीं है जिसे ब्लॉक या मॉनिटर किया जा सकेगा (इस पर आगे चर्चा होगी)। संक्षेप में: Session गोपनीयता प्रेमियों के लिए बनाया गया है लेकिन गैर-तकनीकी उपयोगकर्ताओं के लिए भी सरल है।

2. Session की तकनीकी संरचना

यह समझने के लिए कि Session गुमनामी को इतना महत्व क्यों देता है, आइए इसकी तकनीकी संरचना देखें। Session पारंपरिक मैसेंजरों से मौलिक रूप से विकेंद्रीकृत संरचना और onion routing के उपयोग के कारण अलग है।

विकेंद्रीकृत अवसंरचना

अधिकांश मैसेंजर (जैसे WhatsApp या Signal) संदेशों को रिले करने के लिए केंद्रीय सर्वर चलाते हैं। इसके विपरीत, Session एक मुख्य सर्वर के बजाय सेवा नोड्स (Service Nodes) के विकेंद्रीकृत नेटवर्क का उपयोग करता है। ये सेवा नोड्स—जो समुदाय द्वारा विश्वभर में चलाए जाते हैं—संदेशों के परिवहन के लिए जिम्मेदार होते हैं। खास बात यह है कि कोई एकल बिंदु नहीं है जहां सभी डेटा एकत्र होता हो। सेवा नोड्स Oxen ब्लॉकचेन पर आधारित पीयर-टू-पीयर नेटवर्क में काम करते हैं। सरल शब्दों में, कई स्वतंत्र कंप्यूटर मिलकर मैसेंजर सेवा प्रदान करते हैं। इसका मतलब है कि कोई एकल विफलता या नियंत्रण बिंदु नहीं है जिसे कोई हमलावर उपयोग कर सके—कोई “सिंगल पॉइंट ऑफ फेल्योर” नहीं।

Onion Routing

Session में संचार तीन-परत onion routing सिस्टम का उपयोग करता है, जो Tor नेटवर्क के समान है। इसका मतलब है कि भेजा गया संदेश कई एन्क्रिप्शन परतों में लिपटा होता है—जैसे प्याज की कई परतें। फिर यह नेटवर्क में तीन यादृच्छिक रूप से चुने गए सेवा नोड्स से गुजरता है। प्रत्येक नोड एक परत को हटाता है ताकि पता चल सके कि अगला नोड कौन सा होगा। पहला नोड केवल आपको (प्रेषक के IP) और दूसरे नोड को जानता है।

अंतिम प्राप्तकर्ता सीधे प्राप्तकर्ता के डिवाइस नहीं होता—यह प्राप्तकर्ता के स्वार्म (Swarm) के भीतर एक विकेंद्रीकृत नोड होता है। जब प्राप्तकर्ता अपने स्वार्म से संदेश प्राप्त करता है, तो संदेश फिर से onion-routed होते हैं, जिससे भेजने और प्राप्त करने दोनों पक्षों पर गुमनामी सुनिश्चित होती है (Session के श्वेतपत्र के पृष्ठ 9 पर इसका अच्छा दृश्य चित्रण है: https://arxiv.org/pdf/2002.04609)। कोई एकल नोड प्रेषक और प्राप्तकर्ता दोनों को नहीं जानता—जिससे ट्रेस करना अत्यंत कठिन हो जाता है। आपका IP पता प्राप्तकर्ता और अधिकांश नेटवर्क से छिपा रहता है, जिससे आपकी गुमनामी को बड़ा बढ़ावा मिलता है।

सेवा नोड्स और स्वार्म्स

Oxen नेटवर्क में सेवा नोड्स केवल रिले स्टेशन के रूप में काम नहीं करते बल्कि संग्रहण भी प्रदान करते हैं। इन्हें “स्वार्म्स” में समूहित किया गया है। एक स्वार्म मूल रूप से नोड्स का एक छोटा समूह होता है जो अस्थायी रूप से संदेशों को संग्रहीत करता है। प्रत्येक Session उपयोगकर्ता को उनकी पहचान (पब्लिक की) के आधार पर एक विशिष्ट स्वार्म सौंपा जाता है। जब आप संदेश भेजते हैं, तो वह प्राप्तकर्ता के स्वार्म में जाता है और यदि प्राप्तकर्ता ऑफ़लाइन है तो वहां बफ़र किया जाता है। पुनरावृत्ति (Redundancy) निर्मित है: स्वार्म के कई नोड्स आमतौर पर संदेश संग्रहीत करते हैं, इसलिए यदि एक नोड विफल हो जाता है तो डेटा खोता नहीं है। जब प्राप्तकर्ता ऑनलाइन आता है, तो वह स्वार्म से संदेश प्राप्त करता है—फिर से onion routing के माध्यम से, गुमनामी बनाए रखते हुए। यह प्रणाली सुनिश्चित करती है कि Session विकेंद्रीकृत और लचीला है: कोई केंद्रीय सर्वर नहीं है जिसे बंद या सेंसर किया जा सके, और कई नोड्स की मौजूदगी से डिलीवरी सुनिश्चित होती है भले ही कुछ नोड विफल हों।

3. मेटाडेटा स्वतंत्रता और गुमनामी

Session का एक मुख्य वादा है: “संदेश भेजें, मेटाडेटा नहीं।” मेटाडेटा आपके संचार के बारे में जानकारी होती है—जैसे कि किसने किससे कब, कहाँ, और किस डिवाइस से बात की। ऐसे डेटा संदेशों की सामग्री जितने ही संवेदनशील हो सकते हैं। Session का दृष्टिकोण है कि मेटाडेटा को यथासंभव कम उत्पन्न और संग्रहित किया जाए।

- कोई फोन नंबर नहीं, कोई ईमेल नहीं

यह दृष्टिकोण आप पंजीकरण में देख सकते हैं: आपको कोई व्यक्तिगत जानकारी प्रदान करने की आवश्यकता नहीं है। Signal के विपरीत, जो आपके फोन नंबर का उपयोग पहचानकर्ता के रूप में करता है, Session में आपकी पहचान छद्मनाम (केवल यादृच्छिक ID) रहती है। इससे मेटाडेटा की एक बड़ी श्रेणी समाप्त हो जाती है—कोई उपयोगकर्ता निर्देशिका नहीं जिसमें वास्तविक पहचान हो, कोई पता पुस्तिका लिंक नहीं, और कोई व्यक्तिगत विवरण से कनेक्शन नहीं। उदाहरण के लिए, आप किसी अजनबी को अपना Session ID दे सकते हैं बिना उन्हें आपका फोन नंबर या असली नाम पता चले। - कोई केंद्रीय मेटाडेटा संग्रहण नहीं

चूंकि संदेशों को रिले करने वाला कोई केंद्रीय सर्वर नहीं है, इसलिए कोई एकल डेटाबेस नहीं है जहाँ संचार प्रोफाइल एकत्रित हों। उदाहरण के लिए, Signal सर्वर सैद्धांतिक रूप से यह ट्रैक कर सकता है कि कौन उपयोगकर्ता किससे कितनी बार बात करता है (भले ही सामग्री एन्क्रिप्टेड हो)। Session में यह बहुत कठिन है: संदेश मार्ग कई नोड्स में यादृच्छिक रूप से वितरित होते हैं, और कुछ भी केंद्रीय डेटाबेस में लॉग नहीं होता। सेवा नोड्स केवल असंप्रेषित संदेशों को अस्थायी रूप से संग्रहीत करते हैं और डिलीवरी के बाद उन्हें हटा देते हैं (time-to-live)। “उपयोगकर्ता A ने उपयोगकर्ता B से 3:00 बजे बात की” जैसे लॉग सिस्टम को आवश्यक नहीं हैं—और जो मौजूद नहीं है, उसे चोरी या दुरुपयोग नहीं किया जा सकता। - IP पते और स्थान

Onion routing के कारण, Session आपके IP पते को आपके संचार साथी और अधिकांश नेटवर्क से छिपाता है। कोई भी सर्वर जो आपका संदेश अग्रेषित करता है, एक साथ आपके और आपके मित्र के IP को नहीं देखता। इसलिए, कोई भी केवल कनेक्शन डेटा से आपकी भौगोलिक स्थिति या इंटरनेट प्रदाता का पता नहीं लगा सकता। Session स्वयं कहता है कि यह IP पते या अन्य डिवाइस डेटा लॉग नहीं करता। क्लासिक मैसेंजरों के विपरीत, जहां आपको सर्वर ऑपरेटर पर भरोसा करना पड़ता है कि वे IP पता विश्लेषण या संग्रह नहीं करेंगे—Session में यह वास्तुकला द्वारा हल किया गया है। - अवांछित मेटाडेटा को छोड़ना

Session भौगोलिक स्थान डेटा, डिवाइस जानकारी, या उपयोग सांख्यिकी नहीं एकत्र करता जो आपको ट्रेस कर सके। यहां तक कि स्थिति प्रदर्शन (“ऑनलाइन”/“अंतिम बार देखा गया”) या तो मौजूद नहीं है या बिना केंद्रीय संग्रह के काम करता है। जहां Signal को कम से कम खाता निर्माण समय और अंतिम सर्वर कनेक्शन का रिकॉर्ड रखना पड़ता है, Session उन्हें भी समाप्त करने की कोशिश करता है। एक विशेषज्ञ ने मेटाडेटा समस्या को कई अन्य सुरक्षित मैसेंजरों की “कमजोरी” कहा और Session की सराहना की कि उसने इसे संबोधित किया। ज़ाहिर है, Session सभी मेटाडेटा को रोक नहीं सकता—आपका इंटरनेट प्रदाता अभी भी देख सकता है कि आप सेवा नोड नेटवर्क को डेटा भेज रहे हैं (लेकिन सामग्री या प्राप्तकर्ता नहीं)। फिर भी, अन्य सेवाओं की तुलना में, Session के साथ आपका डेटा पदचिह्न बहुत छोटा होता है। - व्यावहारिक गुमनामी

ये तकनीकी उपाय आपके लिए क्या मतलब रखते हैं? संक्षेप में, आप Session का उपयोग बिना किसी के (न तो सेवा ऑपरेटर, न ही वायरटैपर) यह आसानी से पता लगाए कि आप कौन हैं, किससे बात कर रहे हैं, या आप कहां हैं। यदि कोई आपके संदेशों को इंटरसेप्ट भी कर ले, तो वे केवल गड़बड़ दिखाई देंगे क्योंकि मजबूत एन्क्रिप्शन है। और कनेक्शन डेटा लगभग कुछ भी प्रकट नहीं करता। यह मेटाडेटा स्वतंत्रता Session को संवेदनशील संचार के लिए विशेष रूप से आकर्षक बनाती है—जैसे कि व्हिसलब्लोअर जो गुमनाम रहना चाहते हैं, या कोई भी बातचीत जिसे आप अपनी पहचान से लिंक नहीं करना चाहते। मूल रूप से, आप संदेश भेजने पर ध्यान केंद्रित कर सकते हैं, न कि मेटाडेटा पर, जैसा कि स्लोगन कहता है।

4. सुरक्षा पहलू और एन्क्रिप्शन

Session की सुरक्षा दो स्तरों पर काम करती है: पहले इसकी संरचना (विकेंद्रीकरण, गुमनामी, जैसा ऊपर बताया गया), और दूसरे अत्याधुनिक एन्क्रिप्शन तकनीक के माध्यम से। इस खंड में, हम Session के एन्क्रिप्शन मॉडल पर करीब से नजर डालेंगे, जिसमें उपयोग किए गए कुंजी (पब्लिक/प्राइवेट की, अकाउंट आईडी), समूह चैट, और फ़ाइल अटैचमेंट्स का प्रबंधन शामिल है।

एंड-टू-एंड एन्क्रिप्शन और कुंजी सिद्धांत

Session हमेशा एंड-टू-एंड एन्क्रिप्शन (E2EE) का उपयोग करता है। इसका मतलब है कि केवल आप और आपका संचार साथी ही संदेशों का स्पष्ट पाठ पढ़ सकते हैं—कोई और नहीं, यहां तक कि नेटवर्क के सर्वर भी नहीं। इसे प्राप्त करने के लिए, Session सार्वजनिक और निजी कुंजियों (पब्लिक/प्राइवेट की क्रिप्टोग्राफी) की प्रणाली का उपयोग करता है।

प्रत्येक Session उपयोगकर्ता के पास एक कुंजी जोड़ी होती है:

- निजी कुंजी: आपके डिवाइस पर रहित रहित रहती है। यह आपको आपके लिए भेजे गए संदेशों को डिक्रिप्ट करने और डिजिटल हस्ताक्षर बनाने की अनुमति देती है।

- सार्वजनिक कुंजी: दूसरों के साथ साझा की जाती है (यह आपकी Session अकाउंट आईडी में शामिल होती है)। इस कुंजी के साथ, अन्य लोग आपके लिए संदेश एन्क्रिप्ट कर सकते हैं—ऐसे संदेश जिन्हें केवल आप अपनी निजी कुंजी से डिक्रिप्ट कर सकते हैं।

इसे इस तरह सोचें: आपकी सार्वजनिक कुंजी एक खुली ताला की तरह है जिसे आप किसी को भी दे सकते हैं। कोई जो आपको संदेश भेजना चाहता है, वह अपना संदेश इस ताले में “क्लिक” करता है। एक बार ताला लग जाने पर, केवल आपकी निजी कुंजी (जो केवल आपके पास है) ही इसे फिर से खोल सकती है। यह सिद्धांत सुनिश्चित करता है कि संदेश केवल इच्छित प्राप्तकर्ता द्वारा पढ़ा जा सकता है, भले ही इसे ट्रांजिट में इंटरसेप्ट किया जाए।

Session प्रोटोकॉल

Session ने शुरू में प्रसिद्ध Signal प्रोटोकॉल का उपयोग किया (इसीलिए यह फोर्क था)। हालांकि, अपनी विशेष अवसंरचना के लिए बेहतर फिट होने के लिए, Session प्रोटोकॉल विकसित किया गया। यह Signal के तरीकों (Double Ratchet एल्गोरिदम, X3DH कुंजी विनिमय आदि) से निकटता से संबंधित है लेकिन अनुकूलित है। इस संक्रमण का एक नुकसान सुरक्षा सुविधा Perfect Forward Secrecy (PFS) है। PFS आमतौर पर सुनिश्चित करता है कि पिछले संदेश सुरक्षित रहें, भले ही आपकी दीर्घकालिक कुंजी बाद में समझौता हो जाए। वर्तमान में, Session ने PFS को पूरी तरह से लागू नहीं किया है। डेवलपर्स जोर देते हैं कि यह कोई तीव्र सुरक्षा जोखिम नहीं है और वे सुधारों पर काम कर रहे हैं, लेकिन यह Signal की तुलना में एक अंतर है।

इसका आपके लिए क्या मतलब है? Session संदेश मजबूत एन्क्रिप्टेड हैं, लेकिन सैद्धांतिक रूप से, एक पूर्ण डिवाइस हैक से Signal की तुलना में अधिक पिछले संदेश डिक्रिप्ट किए जा सकते हैं। Deniable authentication (एक ऐसी सुविधा जो आपको बाद में यह इनकार करने देती है कि आपने संदेश भेजा था) अभी उपलब्ध नहीं है। ये बिंदु क्रिप्टो विशेषज्ञों के लिए अधिक महत्वपूर्ण हैं; रोजमर्रा की सुरक्षा के लिए, Session अभी भी अत्यंत सुरक्षित माना जाता है। महत्वपूर्ण बात यह है कि मूल सिद्धांत—केवल प्रेषक और प्राप्तकर्ता संदेश पढ़ सकते हैं—जारी रहता है।

अकाउंट आईडी और पहला संपर्क (कुंजी विनिमय)

दो लोगों के बीच सुरक्षित संचार कैसे शुरू होता है जो पहले कभी चैट नहीं कर चुके? यहां अकाउंट आईडी काम आती हैं। Session अब प्रीकी या प्रीकी बंडल का उपयोग नहीं करता। उपयोगकर्ता सीधे अकाउंट आईडी (66-अक्षर स्ट्रिंग या QR कोड) साझा करते हैं, और संदेश सीधे प्राप्तकर्ता की अकाउंट आईडी के लिए libsodium क्रिप्टोग्राफिक लाइब्रेरी का उपयोग करके एन्क्रिप्ट किए जाते हैं।

मान लीजिए आप किसी को पहली बार संदेश भेजना चाहते हैं और आपके पास केवल उनका Session अकाउंट आईडी है। आप एक मित्र अनुरोध भेजते हैं, जिसमें शामिल हैं:

- एक संक्षिप्त परिचयात्मक संदेश (जैसे “नमस्ते, यह so-and-so है...”),

- आपका Session अकाउंट आईडी,

- आपके प्रदर्शित प्रोफ़ाइल नाम जैसी मेटा जानकारी।

यह अनुरोध प्राप्तकर्ता की सार्वजनिक कुंजी से एन्क्रिप्ट किया जाता है—इसलिए केवल इच्छित प्राप्तकर्ता इसे पढ़ सकता है। जब अनुरोध नेटवर्क तक पहुंचता है, तो प्राप्तकर्ता इसे स्वीकार या अस्वीकार कर सकता है।

यदि वे स्वीकार करते हैं, तो उनका ऐप आपके प्री-की बंडल का उपयोग करके आप दोनों के बीच एक सुरक्षित सत्र कुंजी स्थापित करता है। उस क्षण से, आप एक सामान्य रहस्य साझा करते हैं (Signal के Double Ratchet प्रारंभ की तरह) और असिंक्रोनस रूप से एन्क्रिप्टेड संदेशों का आदान-प्रदान कर सकते हैं। मित्र अनुरोध एक प्रारंभिक हैंडशेक के समान है: यह सुनिश्चित करता है कि प्रत्येक पक्ष के पास दूसरे की आवश्यक सार्वजनिक कुंजी हो ताकि एंड-टू-एंड एन्क्रिप्टेड संदेश भेजे जा सकें। तकनीकी रूप से, Session Signal प्रोटोकॉल (X3DH—Extended Triple Diffie-Hellman) जैसी विधियों का उपयोग करता है, लेकिन इसे अपने नेटवर्क मॉडल में लपेटा गया है।

उपयोगकर्ता के रूप में, यह काफी सरल है: आप किसी को अपना Session अकाउंट आईडी देते हैं (उदाहरण के लिए, QR कोड या टेक्स्ट के रूप में)। वह व्यक्ति आपको संपर्क के रूप में जोड़ता है और पहला संदेश भेजता है (जो अनुरोध भी होता है)। फिर आप Session में एक संपर्क अनुरोध देखते हैं जिसमें संदेश होता है, और आप इसे स्वीकार कर सकते हैं। उस बिंदु से, आप सामान्य रूप से चैट करते हैं—बाकी सब पृष्ठभूमि में स्वचालित रूप से एन्क्रिप्ट होता है।

समूह एन्क्रिप्शन (ग्रुप चैट)

आजकल, समूह चैट अनिवार्य हो गए हैं। निश्चित रूप से, Session में समूह संदेश भी एंड-टू-एंड एन्क्रिप्टेड होते हैं, इसलिए केवल प्रतिभागी ही सामग्री पढ़ सकते हैं। Session दो प्रकार के समूह प्रदान करता है:

- बंद समूह: निजी समूह जिनमें आपको आमंत्रित किया जाता है। पहले सीमा 10 प्रतिभागियों की थी, लेकिन अब 100 सदस्य तक संभव हैं।

- खुले समूह: मूल रूप से सार्वजनिक चैट या फोरम जहां कोई भी संख्या में लोग भाग ले सकते हैं (सैद्धांतिक रूप से असीमित)। इसके लिए एक विशेष सर्वर (Open Group Server) की आवश्यकता होती है जो संदेश वितरित करता है, लेकिन सामग्री एन्क्रिप्टेड रहती है।

एक बंद समूह में, एन्क्रिप्शन एक-से-एक चैट की तरह काम करता है—सिर्फ कई प्राप्तकर्ताओं के साथ। व्यावहारिक रूप से, प्रत्येक संदेश या तो प्रत्येक सदस्य की कुंजी के लिए अलग से एन्क्रिप्ट किया जाता है या एक साझा समूह कुंजी का उपयोग किया जाता है जो सभी सदस्यों को वितरित की जाती है (यह अधिक कुशल है)। उदाहरण के लिए, Signal समूह चैट के लिए “Sender Keys” का उपयोग करता है। Session मूल रूप से Signal के तरीकों का उपयोग करता था; वर्तमान विवरण Session प्रोटोकॉल पर निर्भर करते हैं, लेकिन आपके दृष्टिकोण से, आप केवल एक ताले का आइकन देखेंगे जो दर्शाता है कि समूह संदेश निजी हैं। कोई बाहरी पक्ष या सर्वर उन चैट्स को नहीं पढ़ सकता। नए जोड़े गए समूह सदस्य पुराने संदेशों तक पहुंच नहीं सकते, क्योंकि वे उन समय की कुंजियों से एन्क्रिप्ट थे जो उनके पास नहीं थीं—जैसे Signal में होता है।

खुले समूह एक विशेष मामला हैं: वे बड़े समुदाय चर्चा की अनुमति देते हैं। खुले समूह एंड-टू-एंड एन्क्रिप्शन का उपयोग नहीं करते। इसके बजाय, संदेश केवल ट्रांजिट में खुले समूह सर्वर तक एन्क्रिप्ट और onion-routed होते हैं, लेकिन सर्वर स्वयं संदेश पढ़ सकता है। खुले समूह जानबूझकर सार्वजनिक होते हैं (Telegram चैनलों के समान), इसलिए एंड-टू-एंड एन्क्रिप्शन का उपयोग नहीं किया जाता, जिससे प्रदर्शन पर अनावश्यक प्रभाव नहीं पड़ता।

स्पैम सुरक्षा?

आप सोच सकते हैं: स्पैम का सुरक्षा से क्या संबंध है? काफी कुछ—एक गुमनाम नेटवर्क पर बिना केंद्रीय प्राधिकरण के, कोई सैद्धांतिक रूप से यादृच्छिक Session अकाउंट आईडी पर बड़े पैमाने पर अनुरोध या संदेश भेजकर स्पैम या डिनायल-ऑफ-सर्विस हमले कर सकता है। इसे अप्रॉफिटेबल बनाने के लिए, Session एक क्रिप्टोग्राफिक चाल का उपयोग करता है: संदेश भेजने वाले को भेजने से पहले एक छोटा गणना करना पड़ता है।

Session अब प्रति संदेश Proof-of-Work का उपयोग नहीं करता। इसके बजाय, यह “संदेश अनुरोध” सुविधा का उपयोग करता है, जहां अज्ञात संपर्कों से आने वाले संदेश अलग रखे जाते हैं, और बातचीत में दिखाई देने से पहले उपयोगकर्ता की मैनुअल स्वीकृति आवश्यक होती है। इसके अतिरिक्त, सेवा नोड्स नेटवर्क स्तर पर विभिन्न एंटी-स्पैम उपाय लागू करते हैं।

फ़ाइल अटैचमेंट और मीडिया साझा करना

Session निश्चित रूप से फ़ाइल अटैचमेंट (फोटो, वीडियो, PDF आदि) और वॉयस संदेशों का समर्थन करता है, सभी एंड-टू-एंड एन्क्रिप्टेड। हालांकि, इसे सरल टेक्स्ट संदेशों की तुलना में अलग तरीके से संभाला जाता है, क्योंकि बड़ी फ़ाइलें नेटवर्क पर अधिक दबाव डालती हैं।

जब आप Session में कोई फ़ाइल (जैसे फोटो) भेजते हैं, तो पर्दे के पीछे निम्नलिखित होता है:

- आपका ऐप फ़ाइल को स्थानीय रूप से एक वन-टाइम फ़ाइल कुंजी (जैसे AES एन्क्रिप्शन) के साथ एन्क्रिप्ट करता है।

- एन्क्रिप्टेड फ़ाइल सीधे प्राप्तकर्ता को नहीं भेजी जाती (बड़ी MB फ़ाइलों के लिए onion routing के माध्यम से धीमा होगा)। इसके बजाय, आपका ऐप इसे onion routing के माध्यम से एक विशेष फ़ाइल सर्वर पर अपलोड करता है।

- यह फ़ाइल सर्वर आपके ऐप को एक अद्वितीय लिंक लौटाता है, जिसके तहत प्राप्तकर्ता फ़ाइल प्राप्त कर सकता है।

- आपका ऐप अब प्राप्तकर्ता को एक सामान्य चैट संदेश भेजता है जिसमें मूल रूप से डाउनलोड लिंक और डिक्रिप्शन कुंजी शामिल होती है (सभी चैट की E2EE के भीतर)।

- प्राप्तकर्ता का ऐप लिंक और कुंजी पढ़ता है, फिर फ़ाइल सर्वर से फ़ाइल डाउनलोड करता है—फिर से गुमनाम नेटवर्क के माध्यम से। शामिल कुंजी का उपयोग करके, यह फ़ाइल को डिक्रिप्ट करता है ताकि इसे देखा जा सके।

महत्वपूर्ण बात यह है कि जबकि फ़ाइल अस्थायी रूप से सर्वर पर रहती है, यह पूरी तरह से एन्क्रिप्टेड होती है—सर्वर इसे कुंजी के बिना समझ नहीं सकता। वर्तमान में स्टैंडर्ड फ़ाइल सर्वर Session डेवलपर्स द्वारा प्रदान किया जाता है (केंद्रीकृत)। क्यों केंद्रीकृत? बड़ी फ़ाइलें विकेंद्रीकृत सेवा नोड्स पर बोझ डालतीं और ब्लॉकचेन नेटवर्क को धीमा कर सकती थीं। इसलिए, उन्होंने फ़ाइल ट्रांसफर को फिलहाल ऑफलोड करने का निर्णय लिया, बिना गोपनीयता से समझौता किए (क्योंकि सर्वर के पास डिक्रिप्शन कुंजी नहीं होती)।

अच्छी खबर: यह फ़ाइल सर्वर ओपन सोर्स है, और भविष्य में आप अपना खुद का सर्वर चला सकेंगे। उदाहरण के लिए, कोई संगठन अपना अटैचमेंट सर्वर चला सकता है, या कई सार्वजनिक सर्वर आ सकते हैं। कोड पहले से ही सार्वजनिक है, इसलिए कोई भी इसे सेटअप कर सकता है। यह विकेंद्रीकरण के सिद्धांत के अनुरूप है, हालांकि एक घटक फिलहाल व्यावहारिक कारणों से केंद्रीकृत है।

उपयोगकर्ता के रूप में, यह उपयोगकर्ता अनुभव को नहीं बदलता: बस पेपरक्लिप टैप करें, फोटो या PDF चुनें—Session पृष्ठभूमि में एन्क्रिप्शन और सुरक्षित ट्रांसपोर्ट का ध्यान रखता है। अटैचमेंट सामान्य टेक्स्ट संदेशों जितना सुरक्षित हैं, भले ही प्राप्तकर्ता तक पहुंचने का मार्ग थोड़ा अलग हो।

नोट: वॉयस और वीडियो कॉल पहले से ही Session में उपलब्ध हैं। कॉल आज एंड-टू-एंड एन्क्रिप्टेड हैं लेकिन अभी onion-routed नहीं हैं, यह सुविधा विकासाधीन है। ये फीचर्स अभी बीटा में हैं (ऐप के आधिकारिक “Session Updates” चैनल में नोट किया गया)। हम इस फीचर के विकास पर नजर रखेंगे।

5. Signal के साथ तुलना – Session के फायदे और नुकसान

Signal सुरक्षित मैसेंजरों में एक मानक माना जाता है, इसलिए यह देखना उपयोगी है कि Session कैसे तुलना करता है। दोनों ऐप्स मजबूत एन्क्रिप्शन की फिलॉसफी साझा करते हैं लेकिन अवसंरचना, डेटा संरक्षण रणनीति, उपयोगिता, और लक्ष्य दर्शकों में कुछ अंतर हैं।

Session का सबसे बड़ा लाभ गोपनीयता/गुमनामी में है: कोई फोन नंबर नहीं, कोई केंद्रीय लॉगिंग नहीं, वितरित नेटवर्क के माध्यम से एन्क्रिप्टेड डिलीवरी। Signal, दूसरी ओर, परिपक्वता और उपयोगिता में चमकता है: यह वर्षों से मुख्यधारा में है, बहुत परिष्कृत है, और बेहद सुविधाजनक है—खासकर यदि आपके मौजूदा संपर्क इसका उपयोग करते हैं।

कुछ मुख्य बिंदु:

मेटाडेटा और गोपनीयता:

जबकि Signal केवल न्यूनतम डेटा एकत्र करता है और प्रमुख मैसेंजरों में गोपनीयता के मामले में आदर्श है, Session लगभग कुछ भी एकत्र नहीं करता। यहां तक कि Signal को आपका फोन नंबर चाहिए और यह रिकॉर्ड रखता है कि उपयोगकर्ता X (आप) नंबर Y के साथ पंजीकृत है। Session के पास ऐसा कोई उपयोगकर्ता रिकॉर्ड नहीं है; आप केवल एक यादृच्छिक स्ट्रिंग हैं। कई लोगों के लिए यह एक प्रमुख लाभ है। “मेटाडेटा की कमी एक बड़ा प्लस है। मेटाडेटा कई सुरक्षित सेवाओं की कमजोरी है,” Session के बारे में एक रिपोर्ट कहती है। और यह सच है: मेटाडेटा उत्पन्न न करके, Session कई हमले के तरीकों को समाप्त कर देता है (जैसे कनेक्शन डेटा प्राधिकरण को प्रकट करना, सामाजिक ग्राफ विश्लेषण आदि)।

एन्क्रिप्शन की सुरक्षा:

दोनों ऐप मजबूत एन्क्रिप्शन प्रदान करते हैं। Signal वर्षों से परीक्षण किया गया है और अत्यंत सुरक्षित माना जाता है। Session उसी नींव पर बना है। Quarkslab द्वारा 2021 में किए गए एक ऑडिट ने Session की सुरक्षा की पुष्टि की। हालांकि, यह उल्लेखनीय है कि जब Session ने अपना प्रोटोकॉल अपनाया, तो कुछ सैद्धांतिक सुरक्षा गारंटी जैसे Perfect Forward Secrecy (PFS) अस्थायी रूप से गायब थे। Signal अभी भी PFS का समर्थन करता है। वास्तविक उपयोग में, यह केवल कुछ विशिष्ट परिदृश्यों में मायने रखता है, लेकिन कड़े सुरक्षा विशेषज्ञ अंतर महसूस करेंगे। Session डेवलपर्स इस अंतर को बंद करने के लिए काम कर रहे हैं, ताकि Session कम से कम Signal जितना सुरक्षित हो—साथ ही अधिक गोपनीय भी।

प्रदर्शन और विश्वसनीयता:

दैनिक उपयोग में, लगभग कोई अंतर नहीं है—दोनों पर संदेश जल्दी पहुंचते हैं। Session कभी-कभी थोड़ा धीमा हो सकता है (रिले हॉप्स के कारण), लेकिन सेकंड या सेकंड के अंश की बात है। इसके विपरीत, Session एकल विफलता बिंदु के प्रति अधिक प्रतिरोधी है: यदि Signal सर्वर डाउन हो जाता है या ब्लॉक हो जाता है, तो Signal उपयोगकर्ता फंस जाते हैं। Session हजारों वितरित नोड्स के कारण अधिक लचीला है। यह आउटेज या सेंसरशिप के प्रति प्रतिरोध के लिए एक प्लस है।

विशेषताएं और सुविधा:

Signal फीचर-समृद्ध है (कॉल, बड़े समूह आकार, डेस्कटॉप क्लाइंट्स के साथ पूर्ण मल्टी-डिवाइस सिंक आदि)। Session भी मल्टी-डिवाइस उपयोग का समर्थन करता है (पहले से संभव है, लेकिन Signal की तुलना में अधिक जटिल)। वॉयस/वीडियो कॉल Signal में अच्छी तरह से स्थापित हैं, जबकि Session में वे बीटा में हैं। दीर्घकालिक परीक्षण Session कॉल के लिए आशाजनक परिणाम दिखाते हैं, लेकिन यदि आप अभी कॉलिंग पर भारी निर्भर हैं, तो Signal अभी अधिक परिष्कृत है।

एक और अंतर: Signal में संपर्क जोड़ना सरल है—आपकी फोन बुक में जो कोई भी Signal उपयोग करता है वह स्वचालित रूप से दिखता है। Session में, आपको मैन्युअल रूप से आईडी का आदान-प्रदान करना होता है, जो आकस्मिक चैट के लिए एक छोटी बाधा हो सकती है।

संक्षेप में, Session अधिक गुमनामी प्रदान करता है, जबकि Signal अधिक सुविधाजनक है। दोनों ओपन सोर्स और सुरक्षित हैं, लेकिन वे थोड़े अलग जरूरतों को पूरा करते हैं। किसे चुनना है यह आपकी उपयोगिता पर निर्भर करता है—इस पर अगले खंड में अधिक।

6. उपयोग के मामले और सिफारिशें

आपको कब Session का उपयोग करना चाहिए, और कब Signal या कोई अन्य मैसेंजर पर्याप्त या बेहतर हो सकता है? यहां कुछ सामान्य परिदृश्य और सिफारिशें हैं:

- अधिकतम गुमनामी आवश्यक:

यदि आप ऐसी स्थिति में हैं जहां आपकी पहचान सुरक्षित रहनी चाहिए, तो Session सर्वोत्तम विकल्प है। उदाहरण: एक पत्रकार जो व्हिसलब्लोअर से संवाद करना चाहता है। वे बिना फोन नंबर साझा किए Session का उपयोग कर सकते हैं। भले ही चैट सामग्री बाद में लीक हो जाए, स्रोत की पहचान छिपी रहेगी क्योंकि कोई व्यक्तिगत मेटाडेटा जुड़ा नहीं होता। राजनीतिक कार्यकर्ता या दमनकारी शासन में मानवाधिकार संगठन भी Session से लाभान्वित होते हैं, जहां निगरानी बहुत कठिन होती है। यह Session का मूल उपयोग मामला है। - व्यक्तिगत नंबर के बिना संचार:

शायद आप ऑनलाइन परिचितों या समुदायों से बिना अपना फोन नंबर दिए जुड़ना चाहते हैं। यह Signal के साथ असंभव है (आपको नंबर साझा करना होगा), लेकिन Session के साथ बहुत आसान है। उदाहरण के लिए, आप अपने Session कोड को किसी फोरम पर पोस्ट कर सकते हैं ताकि लोग आपको निजी तौर पर संदेश भेज सकें बिना आपकी कोई व्यक्तिगत जानकारी जाने। आप हमेशा अपना Session अकाउंट आईडी छोड़ सकते हैं (नया खाता बनाकर) यदि वह बहुत सार्वजनिक हो जाए—हालांकि आपको नया कोड अपने संपर्कों के साथ साझा करना होगा। - सुरक्षित समूह/टीम संचार:

कल्पना करें कि विभिन्न देशों में एक टीम के जांच पत्रकार एक संवेदनशील कहानी पर काम कर रहे हैं। वे बिना डर के एक बंद Session समूह में संवाद कर सकते हैं कि फोन कनेक्शन लॉग उनके सहयोग को उजागर करेंगे। या विभिन्न स्थानों के कार्यकर्ता Session समूह चैट का उपयोग करते हैं—कोई जासूसी, कोई सुनवाई नहीं, कोई सदस्यता सूची क्लाउड में नहीं। Session यहां उत्कृष्ट है। हालांकि, यदि टीम नियमित समूह कॉल चाहती है, तो Session में यह अभी पूरी तरह से लागू नहीं है (आपको अलग समाधान जैसे Jitsi या शायद Signal कॉल की जरूरत होगी)। - दोस्तों/परिवार के साथ रोज़मर्रा का संचार:

मौजूदा संपर्कों के साथ रोज़मर्रा की चैट के लिए, Signal (या कभी-कभी WhatsApp/Threema, आपके समूह पर निर्भर करता है) अक्सर बेहतर होता है क्योंकि लोग पहले से इसका उपयोग करते हैं। यदि आप केवल दादी या स्कूल के दोस्तों तक पहुंचना चाहते हैं, और गोपनीयता महत्वपूर्ण लेकिन अत्यावश्यक नहीं है, तो Signal पर्याप्त है—और आसान भी क्योंकि आपके संपर्कों के पास पहले से यह हो सकता है। Session का उपयोगकर्ता आधार अभी भी छोटा है। एक व्यावहारिक तरीका है: कई मैसेंजर एक साथ चलाएं—संवेदनशील चैट या नए परिचितों के लिए Session, और जो पहले से उपयोग करते हैं उनके लिए Signal। ये विकल्प आपस में विरोधाभासी नहीं हैं। - वॉयस/वीडियो कॉल और मल्टीमीडिया:

यदि आप वॉयस या वीडियो कॉल पर भारी निर्भर हैं, तो Signal (या संभवतः WhatsApp, हालांकि उसकी गोपनीयता कमज़ोरियों के साथ) वर्तमान में अधिक सुविधाजनक है। Session इस पर काम कर रहा है, लेकिन जब तक यह स्थिर नहीं हो जाता, आप सुरक्षित कॉल के लिए Signal का उपयोग कर सकते हैं। उन्नत मल्टीमीडिया फीचर्स के लिए भी यही है—Session वर्तमान में Android और iOS पर GIF खोज का समर्थन करता है (डेस्कटॉप पर नहीं, लेकिन डेस्कटॉप GIF दिखा सकता है)। सभी प्लेटफार्मों पर इमोजी प्रतिक्रियाएं उपलब्ध हैं। हालांकि, स्टिकर अभी समर्थित नहीं हैं। - सेंसरशिप से बचाव:

उन देशों में जहां Signal या WhatsApp को सरकारों द्वारा ब्लॉक किया जाता है (जैसे ज्ञात सर्वर IP पतों को लक्षित करके), Session अधिक आसानी से पार हो सकता है। क्योंकि Session का ट्रैफ़िक हजारों वितरित नोड्स के माध्यम से चलता है और मुख्य रूप से उच्च संख्या वाले पोर्ट्स जैसे पोर्ट 22023 का उपयोग करता है, न कि पोर्ट 443। रिपोर्टों से पता चलता है कि Session कुछ भारी सेंसरशिप वाले क्षेत्रों में विश्वसनीय चैनल साबित हुआ है जहां अन्य मैसेंजर विफल होते हैं। यह Session के लिए एक तकनीकी लाभ है। - व्यवसाय संचार या टीम कार्य:

व्यवसाय अक्सर Matrix/Element जैसे अन्य समाधान का उपयोग करते हैं, लेकिन छोटे टीमें जिन्हें उच्च गोपनीयता चाहिए, वे Session का उपयोग कर सकती हैं। ध्यान रखें कि Session के पास आधिकारिक व्यवस्थापक या उपयोगकर्ता प्रबंधन उपकरण नहीं हैं, इसलिए यह बड़े संगठनों के लिए उपयुक्त नहीं हो सकता। लेकिन सुरक्षित, अनौपचारिक संचार के लिए छोटे समूहों के लिए यह अच्छा काम कर सकता है।

हमारी सिफारिश: अपनी गोपनीयता और सुविधा की जरूरतों का मूल्यांकन करें। यदि आप कहते हैं, “मुझे अधिकतम सुरक्षा चाहिए, भले ही इसके लिए कुछ समायोजन करना पड़