Destacado en:

¿Qué es iShredder™?

iShredder™ es el borrador de datos más popular para iOS, Android, Windows, Mac y Windows Server. Desde 2010, este software de eliminación segura ha ganado numerosos premios y es utilizado por más de 5,000,000 de usuarios en más de 100 países alrededor del mundo.

iShredder™ utiliza técnicas de destrucción de datos que van más allá de los estándares internacionales. Además, su eliminación de datos es tan segura que agencias gubernamentales y ministerios de defensa confían y utilizan este proceso robusto.

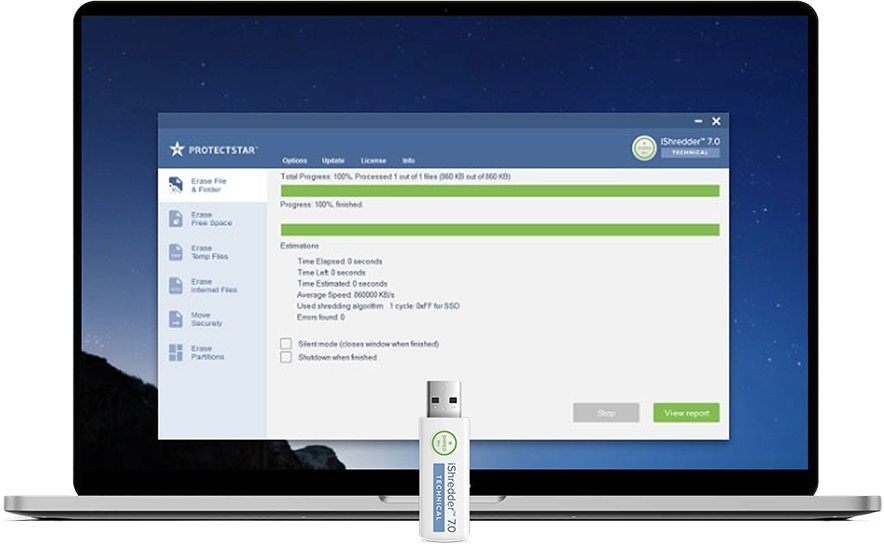

Eliminación segura de datos confidencialesiShredder™ es una herramienta profesional y de última generación, galardonada en múltiples ocasiones, que permite la eliminación segura de datos en discos duros y dispositivos de almacenamiento externos. Esta solución fácil de usar, que funciona en Microsoft Windows, permite a los usuarios eliminar sus datos de forma eficiente, imposibilitando su reconstrucción incluso por parte de agencias gubernamentales.

iShredder™ es una herramienta profesional y de última generación, galardonada en múltiples ocasiones, que permite la eliminación segura de datos en discos duros y dispositivos de almacenamiento externos. Esta solución fácil de usar, que funciona en Microsoft Windows, permite a los usuarios eliminar sus datos de forma eficiente, imposibilitando su reconstrucción incluso por parte de agencias gubernamentales.

Funciones especiales

Eliminación segura de datos basada en estándares de seguridad aprobados por gobiernos y militares, incluyendo niveles confidencial, secreto y alto secreto

Eliminación segura de datos basada en estándares de seguridad aprobados por gobiernos y militares, incluyendo niveles confidencial, secreto y alto secreto Integración del potente Algoritmo de Eliminación Segura Protectstar™ Secure Deletion Algorithm© para una seguridad infalible

Integración del potente Algoritmo de Eliminación Segura Protectstar™ Secure Deletion Algorithm© para una seguridad infalible Registro detallado de eliminación como prueba de borrado

Registro detallado de eliminación como prueba de borrado Compatible con IDE/ATA, SCSI, USB, SATA, SAS, RAID, Firewire

Compatible con IDE/ATA, SCSI, USB, SATA, SAS, RAID, Firewire Compatible con unidades de estado sólido (SSD)

Compatible con unidades de estado sólido (SSD) Elimina datos confidenciales de discos duros, SSD, memorias USB, pendrives, tarjetas flash, CompactFlash, tarjetas Secure Digital (SD), tarjetas de memoria, MMC, xD, MicroDrive, etc.

Elimina datos confidenciales de discos duros, SSD, memorias USB, pendrives, tarjetas flash, CompactFlash, tarjetas Secure Digital (SD), tarjetas de memoria, MMC, xD, MicroDrive, etc. Permite la eliminación segura de particiones del sistema y unidades individuales en modo offline sin medio de arranque

Permite la eliminación segura de particiones del sistema y unidades individuales en modo offline sin medio de arranque Permite cortar y pegar archivos y directorios de forma segura

Permite cortar y pegar archivos y directorios de forma segura 1 año de soporte técnico y actualizaciones y mejoras gratuitas

1 año de soporte técnico y actualizaciones y mejoras gratuitas Compatible con FAT, FAT32 y NTFS

Compatible con FAT, FAT32 y NTFSMás de VEINTE

métodos de eliminación

En un sector donde la confianza y la seguridad son primordiales, Protectstar™ ofrece solo productos modernos y de primera clase. iShredder™ Windows incluye más de veinte métodos de eliminación segura certificados por organismos gubernamentales y militares.

Algoritmo de Borrado:

- 50 Ciclos: Protectstar SDA (2007)

- 35 Ciclos: Método Gutmann

- 8 Ciclos: German BSI TL-03423

- 7 Ciclos: Estándar de la OTAN

- 7 Ciclos: DoD 5220.22-M ECE

- 7 Ciclos: CANADIAN RCMP TSSIT OPS-II

- 5 Ciclos: BSI-2011-VS

- 4 Ciclos: Protectstar ASDA (2017)

- 4 Ciclos: DoD 5220.22-M E para SSD

- 3 Ciclos: Canadian CSEC ITSG-06

- 3 Ciclos: HMG Nr. 5 extendido

- 3 Ciclos: AFSSI-5020

- 3 Ciclos: NAVSO P-5239-26 (MFM)

- 3 Ciclos: NAVSO P-5239-26 (RLL)

- 3 Ciclos: US Army AR380-19

- 3 Ciclos: DoD 5220.22-M E

- 3 Ciclos: NCSC-TG-025

- 3 Ciclos: NIST SP 800-88

- 2 Ciclos: GOST R 50739-95 RUSO

- 1 Ciclo: ISM 6.2.92 Australia

- 1 Ciclo: 0XFF para SSD

- 1 Ciclo: Valores aleatorios

- 1 Ciclo: NIST SP 800-88 Rev. 1 (2014)

Desarrollado específicamente por Protectstar™ Inc. en 2007, pasa por cincuenta rutinas de borrado.

Los datos se sobrescriben dos veces con un valor aleatorio, luego con sus complementos. Incluye el estándar DoD 5220.22-M (E), el método de Peter Gutmann y algoritmos aleatorios.

El algoritmo de Peter Gutmann fue encontrado en 1996 y realiza un total de 35 pasadas de sobrescritura.

Este algoritmo es uno de los métodos más avanzados para la destrucción de datos.

En marzo de 2010, la Oficina Federal Alemana de Seguridad Informática (BSI) publicó una nueva directriz técnica BSI para 'Requisitos para sobrescribir medios de memoria'.

El método es similar al estándar VSITR para medios de almacenamiento magnético.

En total, el nuevo algoritmo tiene 8 ciclos que deben realizarse en orden cronológico. Incluye un ciclo de verificación.

El método de la OTAN es el estándar de eliminación de la Organización del Tratado del Atlántico Norte (OTAN).

Sobrescribirá el área de datos objetivo 7 veces.

Las primeras seis sobrescrituras se realizan con los valores fijos (0x00) y (0xff), alternando entre pasadas.

La séptima sobrescritura se realiza con un valor aleatorio, es decir, 0x00,0xFF,0x00,0xFF,0x00,0xFF y la séptima pasada con un valor aleatorio.

El método para alta seguridad se basa en el 'Manual de Operación del Programa de Seguridad Industrial Nacional' de enero de 1995 por el Departamento de Defensa (DoD).

En esta variación de siete ciclos (DoD 5220.22-M ECE), los datos se sobrescriben primero tres veces con los estándares DoD 5220.22-M (E), luego con un valor aleatorio específico y finalmente nuevamente con DoD 5220.22-M (E).

El estándar de la Policía Montada de Canadá RCMP TSSIT OPS-II sobrescribe los datos de forma segura con secuencias alternadas en un total de siete ciclos.

La Oficina Federal Alemana de Seguridad Informática (BSI) describe en la directriz técnica BSI para 'Requisitos para sobrescribir medios de memoria' de julio de 2010 el método moderno BSI-2011.

Esta cláusula incluye 5 pasos, que se implementan en orden secuencial.

ASDA permite un borrado de datos altamente efectivo y verificable con un consumo mínimo de recursos. Los cuatro pases están diseñados para la eficiencia y la transparencia: la verificación de lectura tras escritura (read‑after‑write) y los registros de borrado documentan cada paso. AES‑256 y números aleatorios criptográficamente robustos dificultan de forma duradera la reconstrucción forense. La implementación se integra de forma fluida en procesos existentes.

Este método está especialmente desarrollado para SSD (Unidad de Estado Sólido) y memoria flash, basado en el estándar DoD 5220.22-M E del Departamento de Defensa de los EE. UU. Sobrescribe los datos cuatro veces.

El método de sanitización canadiense CSEC ITSG-06 tiene tres ciclos y fue publicado en 2006 por el Communication Security Establishment Canada (CSEC).

El estándar HMG Infosec No. 5 - nivel mejorado está aprobado para borrar datos de Top Secret del Gobierno del Reino Unido y también ha sido aprobado por la OTAN.

El algoritmo es un algoritmo de sobrescritura de tres pasadas: la primera pasada - con ceros (0), la segunda y tercera pasadas con su complemento y valores aleatorios (con verificación en la última pasada).

El método de sanitización AFSSI-5020 fue definido originalmente en la Instrucción de Seguridad del Sistema de la Fuerza Aérea 5020 por la Fuerza Aérea de los Estados Unidos (USAF) en 1996 y aún puede usarse hoy en día.

Este es el estándar de la Marina de los EE. UU. NAVSO P-5239-26 para discos codificados MFM.

Este método de eliminación primero escribe el valor fijo (0xffffffff) en el área de datos objetivo, luego el valor fijo (0xbfffffff) y luego valores aleatorios.

Finalmente, el área de datos objetivo se lee para verificar las sobrescrituras.

Este es el estándar de la Marina de los EE. UU. NAVSO P-5239-26 para discos codificados RLL.

Este método de eliminación primero escribe el valor fijo (0xffffffff) en el área de datos objetivo, luego el valor fijo (0x27ffffff) y luego valores aleatorios.

Finalmente, el área de datos objetivo se lee para verificar las sobrescrituras.

AR380-19 es el algoritmo de trituración de datos especificado y publicado por el Ejército de los EE. UU.

El algoritmo es un algoritmo de sobrescritura de tres pasadas: la primera pasada - con bytes aleatorios, la segunda y tercera pasadas con ciertos bytes y con su complemento (con verificación en la última pasada).

El método de baja seguridad pero alta velocidad de ejecución se basa en el 'Manual del Programa de Seguridad Industrial Nacional' de enero de 1995 del DoD (DoD 5220.22-M).

La variación (DoD 5220.22-M E) ofrece 3 ciclos en los cuales los datos se sobrescriben primero con un valor establecido, luego con su complemento y luego con un valor aleatorio.

El estándar estadounidense NCSC-TG-025 del Centro de Seguridad Informática Nacional (NCSC) sobrescribe de forma segura la información existente en un medio de datos tres veces.

El estándar publicado en 2006 es la Publicación Especial 800-88 de NIST, que es el estándar de eliminación de datos utilizado por las organizaciones en los Estados Unidos. Sus principios pueden aplicarse a tecnologías de almacenamiento magnético, basadas en flash y otras, desde unidades USB hasta servidores.

El estándar ruso GOST R 50739-95 para la eliminación segura de datos sobrescribe el área de datos objetivo dos veces. En la primera pasada con un cero, y en la segunda pasada con caracteres aleatorios.

ISM 6.2.92 es el estándar de sanitización de datos del gobierno australiano.

El método fue definido originalmente en el Manual de Seguridad de la Información (ISM) emitido por el Departamento de Defensa de Australia: Inteligencia y Seguridad.

La sanitización ISM 6.2.92 no se puede usar para sanitizar información clasificada.

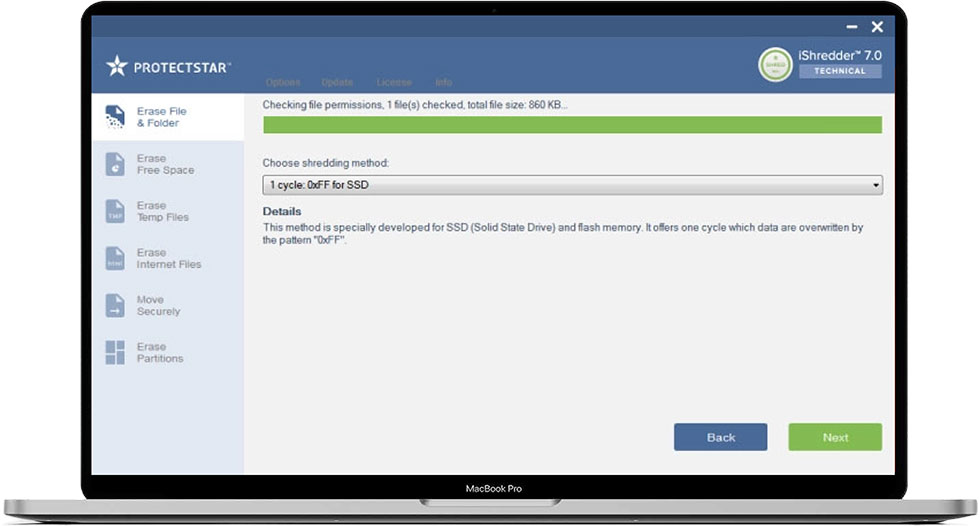

Este método está especialmente desarrollado para SSD (Unidad de Estado Sólido) y memoria flash.

Ofrece un ciclo en el cual los datos se sobrescriben con el patrón "0xFF".

Este método para la seguridad más baja pero con alta velocidad de ejecución. Ofrece solo un ciclo en el cual los datos se sobrescriben con valores aleatorios.

En diciembre de 2014, las directrices fueron revisadas, haciendo que la versión actual sea “NIST Special Publication 800-88 Rev. 1”.

Consulta aquí la descripción del método que has seleccionado.

Algoritmos certificados e informes detallados

Con más de 20 algoritmos de borrado reconocidos, iShredder™ supera los estándares de seguridad internacionales de gobiernos y militares para borrado seguro de datos. Cada método, como DoD 5220.22-M E/ECE, NIST SP 800-88 y BSI-2011-VS, ha sido evaluado por agencias gubernamentales u organizaciones independientes, asegurando la destrucción permanente de los datos. Al completar cada borrado, iShredder™ genera automáticamente un informe detallado de borrado para confirmar el cumplimiento con las regulaciones de protección de datos.

Borrado de datos conforme al GDPR/DSGVO

El Reglamento General de Protección de Datos de la Unión Europea (UE-DSGVO) ha hecho que el borrado de datos seguro y documentado sea un requisito legal para todas las organizaciones. Si se maneja de manera incorrecta información sensible, las empresas corren el riesgo de multas, consecuencias legales y daño a la reputación. iShredder™ cumple totalmente con las pautas del DSGVO (GDPR), incluida la "Derecho al Borrado" (Art. 17, GDPR-info.eu), proporcionando informes digitalmente firmados que confirman la destrucción completa de los datos.

Beneficios de | Professional | Military | ProfeServerssional | Military Server | Technical | |

|---|---|---|---|---|---|---|

| Borrado seguro de archivos, carpetas y particiones | ||||||

| Corte y pegado seguro de archivos y directorios | ||||||

| Borrado seguro de dispositivos externos | ||||||

| Asistente inteligente de borrado seguro | ||||||

| Borrado seguro de archivos temporales de Windows | ||||||

| Borrado seguro de archivos temporales de internet | ||||||

| Registros avanzados de eliminación | ||||||

| Métodos de borrado seguro preinstalados como DoD 5220.22-M, HMG Infosec No.5, German BSI-2011-VS, US Army AR380-19 y más. | ||||||

| Métodos adicionales de borrado seguro como DoD 5220.22-M ECE, Peter Gutmann | ||||||

| Algoritmos especiales de borrado seguro para SSD y memoria flash | ||||||

| Algoritmo de Eliminación Segura Protectstar™ | ||||||

| Métodos de eliminación militar mejorados como el estándar de la OTAN, US Navy NAVSO P-5239-26, USAF AFSSI-5020 y CSEC ITSG-06. | ||||||

| Soporte técnico de 1 año | ||||||

| Métodos de borrado en total | 11 | 18 | 11 | 18 | 18 | |

| Compatible con Windows Server | ||||||

| Iniciar desde una memoria USB |

Compra iShredder™ 7 con Care Plan y obtén 3 años de soporte premium

Todos los productos iShredder™ incluyen 12 meses de servicio profesional y actualizaciones gratuitas.

Para ampliar tu soporte técnico, adquiere un Care Plan.

El Care Plan te proporciona soporte premium durante 36 meses y actualizaciones gratuitas a nuevas versiones durante los próximos tres años.

Soporte técnico premium

3 años de actualizaciones y mejoras gratuitas

La mejor relación calidad-precio

iShredder™ Windows

Edición Técnica

Eliminación segura de archivos, carpetas y particiones

Corte y pegado seguro de archivos y directorios

Eliminación segura de dispositivos externos

Asistente inteligente de eliminación segura

Eliminación segura de archivos temporales de Windows

Eliminación segura de archivos temporales de internet

Registros avanzados de eliminación

Algoritmos especiales de borrado para SSD y memorias flash

Algoritmo de Eliminación Segura Protectstar™

Desfragmentador de datos para unidades SSD

Métodos avanzados de eliminación militar como el estándar de la OTAN, US Navy NAVSO P-5239-26, USAF AFSSI-5020 y CSEC ITSG-06

1 año de soporte técnico

18 métodos de borrado en total

Compatible con Windows Server